|

На страницу Пред. 1, 2, 3, 4, 5, 6, 7, 8, 9, 10, 11, 12, 13 След. |

|

|

| Вс Фев 11, 2018 9:22 pm |

Start Post: Скрытые майнеры в основном работают на порносайтах  |

![]()

Iceberg

V.I.P. |

Зарегистрирован: 17.03.2010

Сообщений: 12043

|

Обратиться по нику

|

| Iceberg |

Ответить с цитатой | | |

|

Одна из самых неприятных разновидностей скрытого майнинга – браузерный майнинг, когда устройства простых посетителей сайтов используются для добычи криптовалюты (преимущественно без ведома самих пользователей).

Массовое использование криптоджекинга (cryptojacking) началось еще осенью 2017 года. Тогда больше всего внимания к этой проблеме привлек торрент-трекер The Pirate Bay, который сначала провел испытания и временно встроил криптовалютный майнер в некоторые страницы сайта, а после вернул эту практику в строй уже на постоянной основе. Тогда операторы трекера объяснили, что майнинг может стать новым средством монетизации и поможет ресурсу в будущем полностью избавиться от традиционной рекламы.

К сожалению, на данный момент основная проблема заключается в том, что владельцы сайтов далеко не всегда встраивают майнинговые скрипты в код своих ресурсов добровольно. Сайты все чаще подвергаются взлому с целью интеграции майнеров в их код. К тому же, даже если майнер не был установлен насильно, владельцы ресурсов крайне редко берут на себя труд предупредить о происходящем посетителей, то есть пользователям не предоставляют выбора и возможности отключения майнеров.

Ранее скрытые майнеры уже обнаруживали на YouTube, в тысячах интернет-магазинов и в приложениях для Android. Добывающие криптовалюту скрипты скрываются во вредоносной рекламе, прячутся от блокировкщиков при помощи диспетчера тегов Google, используют виджеты популярного сервиса LiveHelpNow, интегрированные в код множества сайтов, а популярные CMS и вовсе захлестнула волна атак, целью которых является именно установка майнинговых скриптов.

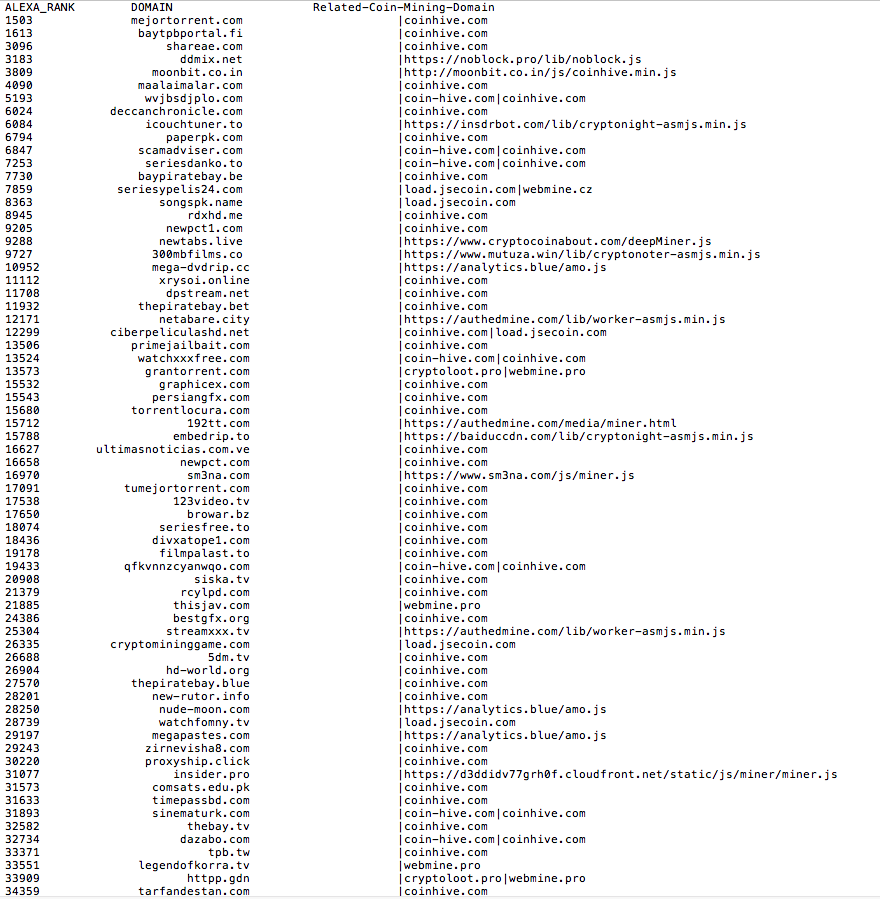

7 февраля 2018 года исследователи 360 Netlab опубликовали интересную статистику. Аналитики подсчитали, на каких сайтах вероятность натолкнуться на скрытого майнера будет наибольшей.

Эксперты использовали инструмент DNSMon, который помогает отслеживать связи между доменными именами. Как оказалось, криптоджекингом в настоящее время занимается 241 сайт из 100 000 самых популярных в интернете ресурсов, по данным Alexa. Специалисты опубликовали часть этого списка в официальном Twitter.

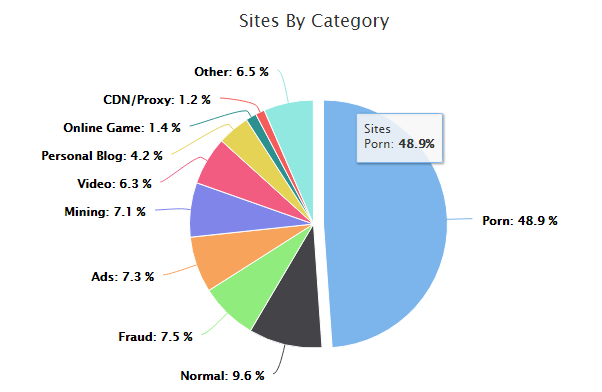

49% сайтов, которые добывают криптовалюты через браузеры своих посетителей, оказались ресурсами для взрослых. Причем большинство из них даже не являются настоящими порносайтами, в основном это ресурсы с адресами вроде streamxxx[.]tv, ориентированные на пользователей, которые редко смотрят порно, не знают, где его искать, и поэтому обращаются к поисковикам с простейшим запросом «porn».

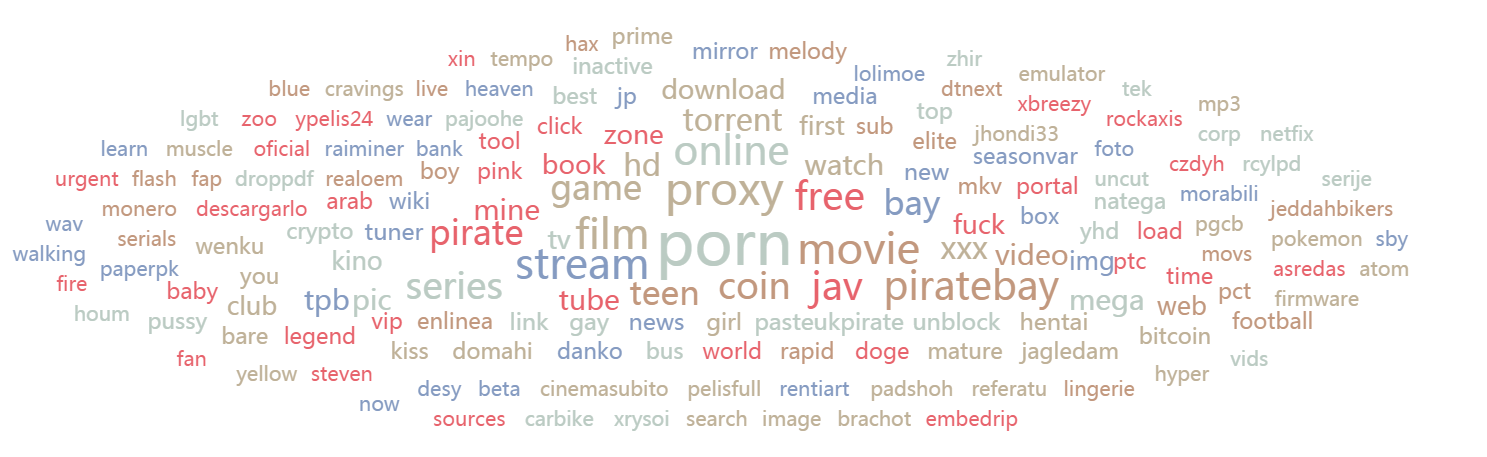

Ниже представлена карта ключевых слов для всех криптоджекинговых доменов, которая дает хорошее представление о том, где еще можно «встретить» скрытых майнеров.

|

|

|

|

|

|

|

![]()

ashiko

V.I.P. |

Зарегистрирован: 02.08.2010

Сообщений: 4127

|

Обратиться по нику

|

| ashiko |

Ответить с цитатой | | |

|

| Цитата: |

Мошенники создали клон сервиса Privnote для кражи биткоинов

|

блин ну ловить на фишинг - это таки вообще самое уже очевидное |

|

|

|

|

|

|

![]()

TREVERS

V.I.P. |

Зарегистрирован: 20.06.2011

Сообщений: 9820

|

Обратиться по нику

|

| TREVERS |

Ответить с цитатой | | |

|

В Австралии ущерб от криптовалютного мошенничества в 2019 году составил $14.9 млн

| Цитата: |

В прошлом году австралийцы подали 1 810 жалоб на криптовалютные мошенничества. Преступления, связанные с криптоактивами, в общей сложности нанесли гражданам страны ущерб в $14.9 млн.

Согласно исследованию Scamwatch, подразделения Австралийской комиссии по конкуренции и защите прав потребителей (ACCC), чаще всего жертвами криптовалютных мошенничеств становились молодые австралийцы в возрасте от 25 до 34 лет.

«Облачные майнинговые фермы чаще всего участвовали в сценариях криптовалютных мошенничеств. Большинство из них были пирамидами», – говорится в отчете.

Исследователи характеризуют облачный криптовалютный майнинг как «невероятно ресурсоемкую деятельность», которая опирается на мощные вычислительные системы для добычи монет. На этой концепции мошенники и строят свой обман, например, предлагая инвестировать в несуществующее серверное пространство.

В отчете отмечается резкое увеличение общих убытков от мошенничеств разных типов с $234 млн в 2017 году до $437 млн в 2019 году. Среди примеров крупных криптовалютных мошенничеств исследователи упоминают международную пирамиду USI Tech, которая стала популярна в Австралии в прошлом году.

Scamwatch получил более 200 жалоб от инвесторов USI Tech – в общей сложности пирамида нанесла австралийцам ущерб в $2.2 млн. Жертвы переводили организаторам BTC в надежде получить огромную прибыль. Сейчас USI Tech известна как одно из «самых крупных криптовалютных мошенничеств в мире».

В прошлом году ACCC сообщала, что австралийцы потеряли более $6 млн на криптовалютных махинациях в 2018 году, при этом годом ранее криптовалютные мошенники нанесли гражданам страны ущерб в $2 млн.

|

|

|

|

|

|

|

|

![]()

Polaris

V.I.P. |

Зарегистрирован: 23.03.2010

Сообщений: 3653

|

Обратиться по нику

|

| Polaris |

Ответить с цитатой | | |

|

| Цитата: |

В Австралии ущерб от криптовалютного мошенничества в 2019 году составил $14.9 млн

|

не густо в целом то

по штатам думаю эта цифра сильно больше, на порядок |

|

|

|

|

|

|

![]()

TREVERS

V.I.P. |

Зарегистрирован: 20.06.2011

Сообщений: 9820

|

Обратиться по нику

|

| TREVERS |

Ответить с цитатой | | |

|

В Канаде появился новый ориентированный на пользователей ОС Android вирус-вымогатель

| Цитата: |

В Канаде появился новый вирус-вымогатель CryCryptor, замаскированный под государственное приложение для информирования населения о COVID-19. Вирус ориентирован на пользователей ОС Android.

Как сообщает компания ESET, работающая в сфере информационной безопасности, вирус появился в кратчайшие сроки после официального объявления о запуске приложения по отслеживанию и информированию населения о COVID-19. Приложение также использует данные, предоставленные самими гражданами.

CryCryptor распространяется через несколько сайтов, которые замаскированы под государственные порталы. После того, как жертва скачивает установочный файл и запускает его, вирус шифрует все файлы и оставляет записку под названием readme_now.txt, в которой сообщает электронную почту злоумышленника. Все инструкции по выплате выкупа в BTC приходят по электронной почте.

Код вируса-вымогателя базируется на проекте с открытым исходным кодом «CryDroid», доступном на GitHub. Проект был представлен как «исследовательский», хотя специалисты из ESET считают, что код предназначен исключительно для вредоносных целей. ESET уже разработала дешифровщик данных, зашифрованных CryCryptor. Правда, работает он лишь с файлами, зашифрованными текущей версией вируса.

Недавно сообщалось, что австралийская компания Lion, производящая напитки, подверглась второй атаке вируса-вымогателя за месяц. Хакеры требуют $800 000 в Monero, угрожая удвоить сумму.

|

|

|

|

|

|

|

|

![]()

TREVERS

V.I.P. |

Зарегистрирован: 20.06.2011

Сообщений: 9820

|

Обратиться по нику

|

| TREVERS |

Ответить с цитатой | | |

|

ZenGo обнаружила уязвимость к атаке двойных трат в некоторых криптовалютных кошельках

| Цитата: |

Разработчики криптовалютного кошелька ZenGo без закрытых ключей и паролей обнаружили уязвимость к атаке двойных трат BigSpender, которой подвержены кошельки Ledger Live, Bread и Edge.

Уязвимость к атаке двойных трат позволяет злоумышленникам тратить одни и те же монеты два или более раз. Мошенники могут отправить транзакцию с минимальной комиссией, а затем сразу же заместить ее, увеличив комиссию. Таким образом, майнеры получают стимул сначала проверить более выгодную новую транзакцию. Затем мошенники могут перенаправить средства на другой адрес.

Как отмечают разработчики, хотя уязвимость частично устранена, пользователи некоторых кошельков все еще могут стать ее жертвами. Согласно отчету ZenGo, кошельки Ledger и Bread не учитывали потенциальную отмену транзакции во время тестирования. Кроме того, они просто визуально вносили дополнительные средства на балансы пользователей, не дожидаясь подтверждения транзакций.

«Основная проблема, лежащая в основе уязвимости BigSpender, заключается в том, что уязвимые кошельки не готовы к тому, что транзакция может быть отменена, и косвенно предполагают, что она будет подтверждена в конечном итоге», – пояснили исследователи.

Ledger решил данную проблему путем очистки кэша и принудительной повторной синхронизации сети. Однако, в случае с Bread выход из этой ситуации может «представлять большие трудности».

«Эта проблема оставляет пользователю единственный выход – перенести сид из Bread в другой кошелек. Учитывая, что Bread имеет нестандартный вывод пар ключей из сида, осуществление этой операции, вероятно, будет непростым и потребует наличия технических навыков со стороны пользователя и, возможно, внешних инструментов», – поясняет ZenGo.

Ситуация с кошельком Edge несколько отличается, поскольку баланс кошелька увеличился только один раз для серии ожидающих подтверждения транзакций. Проблема была решена путем нажатия кнопки Resync в меню параметров.

В некоторых случаях уязвимость BigSpender может лишить пользователей возможности полностью вывести криптоактивы, поскольку часть их просто не существует, что приводит к неудачным транзакциям. В более серьезных случаях, например, при преднамеренных DDoS-атаках двойных трат, владельцы кошельков вообще не смогут выводить средства.

«В некоторых уязвимых кошельках от этой атаки трудно или даже невозможно оправиться. Даже переустановка кошелька не способствует повторной синхронизации с сетью Биткоина и показывает правильный баланс. Если восстановление невозможно, атака становится необратимой», – предупреждает ZenGo.

Компания заявила, что уведомила разработчиков уязвимых кошельков за 90 дней до публикации отчета, но только некоторые из них решили полностью устранить уязвимость.

Как утверждают разработчики ZenGo, Bread Wallet устранил уязвимость в версии 4.3 для iOS и Android. Разработчики Ledger «признали наличие уязвимости, исправили некоторые аспекты (только расширенный вариант) атаки в версии 2.6», но «другие варианты атаки еще не устранены». Edge также признал наличие уязвимости и планирует «исправить ее в будущем».

Технический директор Ledger Чарльз Гиллем (Charles Guillemet) подтвердил, что ZenGo сообщила об уязвимости, однако он утверждает, что BigSpender – это скорее «хитрая уловка», а не уязвимость в традиционном смысле.

«Важно понимать, что эта проблема может рассматриваться не как уязвимость, а как хитрая уловка. Но мы не хотим, чтобы кто-либо стал жертвой подобных хитроумных схем», – сказал Гиллем.

Он добавил, что Ledger «выпустит обновление для программного обеспечения Ledger Live, чтобы каждый раз, когда входящая транзакция еще не была подтверждена, отображалось соответствующее сообщение». Он также заявил, что аппаратные кошельки Ledger «не затронуты этим недостатком пользовательского интерфейса».

Напомним, что ранее в этом году команда ZenGo обнаружила уязвимость, которая может стать причиной кражи токенов пользователей практически со всех кошельков dApp.

|

|

|

|

|

|

|

|

![]()

Iceberg

V.I.P. |

Зарегистрирован: 17.03.2010

Сообщений: 12043

|

Обратиться по нику

|

|

|

|

![]()

TREVERS

V.I.P. |

Зарегистрирован: 20.06.2011

Сообщений: 9820

|

Обратиться по нику

|

| TREVERS |

Ответить с цитатой | | |

|

| Цитата: |

| то ломают, то еще что-то

|

Iceberg, моя бабушка любили повторять где слабо там и рвется

Новый вирус-шифровальщик Avaddon распространяется через макросы Excel

| Цитата: |

Microsoft Security Intelligence выпустила предупреждение о новом типе вируса-шифровальщика под названием Avaddon, который использует уязвимости в макросах Excel 4.0 для распространения.

По данным Microsoft Security Intelligence, волна заражений вирусом началась в июне, когда злоумышленники распространяли Avaddon через спам-кампанию. После заражения компьютера жертвы, вирус использует уязвимости в макросах Excel для того, чтобы рассылать свои копии. При этом, некоторые признаки указывают на то, что вирус в основном ориентирован на итальянских пользователей.

Вирус маскирует электронные письма под официальные уведомления из трудовой инспекции Италии. В них предупреждается о возможных нарушениях в области трудового законодательства во время пандемии COVID-19. Пользователю угрожают штрафом, если он не откроет прикрепленный документ с вредоносным кодом. По данным издания BleepingComputer, средний размер выкупа за расшифровку файлов составляет $900 в криптовалютах.

«Атаки с использованием макросов Excel 4.0 можно назвать устаревшими, однако за последние месяцы они начали набирать популярность. Такая техника заражения применялась во множестве вредоносных кампаний, включая те, которые использовали приманки на тему коронавируса», – отмечают специалисты Microsoft.

Напомним, что недавно сообщалось о росте активности вируса-вымогателя EvilQuest, заражающего компьютеры под управлением macOS.

|

|

|

|

|

|

|

|

![]()

Danonim

Профессионал |

Зарегистрирован: 21.01.2020

Сообщений: 974

|

Обратиться по нику

|

| Danonim |

Ответить с цитатой | | |

|

| Цитата: |

Новый вирус-шифровальщик Avaddon распространяется через макросы Excel

|

охренеть, уже и в макросы для экселя залезли..  |

|

|

|

|

|

|

![]()

TREVERS

V.I.P. |

Зарегистрирован: 20.06.2011

Сообщений: 9820

|

Обратиться по нику

|

| TREVERS |

Ответить с цитатой | | |

|

Carbon Black: вирус-вымогатель Conti запускает сразу 32 потока для шифрования файлов

| Цитата: |

Специалисты по компьютерной безопасности из компании Carbon Black рассказали о новом вирусе-вымогателе Conti, который отличается быстротой шифрования файлов и еще некоторыми особенностями.

Conti принадлежит к так называемым «вирусам-вымогателям, управляемым человеком». То есть, сначала хакеры осуществляют целевую атаку на компьютерные сети государственных ведомств или крупных компаний, а затем уже запускают в работу вирус.

При этом для обеспечения скорости шифрования файлов Conti запускает сразу 32 потока. Многопоточные вирусы не уникальны, но такое количество потоков необычно. Еще одной особенностью является управление вирусом через консольный клиент. Например, вирус можно «натравить» на шифровку только сетевых каталогов, а файлы на локальном компьютере оставить без изменений.

«Таким образом, хакеры могут обеспечить точечный эффект даже в зараженной сети и атаковать, например, один определенный сервер. Кроме того, такая тактика позволяет вирусу дольше оставаться незамеченным», – рассказал технический директор по исследованиям атак в Carbon Black Брайан Баскин (Brian Baskin).

Еще одной изюминкой Conti является использование компонента Windows Restart Manager, который позволяет снять блокировку файла перед перезагрузкой. Таким образом вирус может зашифровать файлы, которые в обычном состоянии заблокированы другим процессом. Например, файлы баз данных. По словам специалистов Carbon Black, это действительно редкая техника.

Каки и прочие вирусы-вымогатели, Conti требует выплаты выкупа в биткоинах для получения инструмента расшифровки файлов. При этом на текущий момент способов расшифровать файлы без уплаты выкупа не существует.

Недавно сообщалось, что вирус-шифровальщик Avaddon использует макросы Microsoft Excel для распространения. Кроме того, в начале месяца стало известно, что пользователи MacOS подверглись атаке вируса EvilQuest.

|

|

|

|

|

|

|

|

![]()

TREVERS

V.I.P. |

Зарегистрирован: 20.06.2011

Сообщений: 9820

|

Обратиться по нику

|

| TREVERS |

Ответить с цитатой | | |

|

Cisco обнаружила новый ботнет для скрытого майнинга Monero

| Цитата: |

Cisco Talos обнаружила ботнет, который активен уже несколько месяцев и заразил более 5 000 компьютеров для скрытого майнинга конфиденциальной криптовалюты Monero.

В своем отчете специализирующаяся на кибербезопасности аналитическая компания Cisco Talos, входящая в состав технологического гиганта Cisco Systems, заявила, что обнаружила ботнет под названием Prometei, который активен уже в течение нескольких месяцев.

Ботнет может отключать средства контроля безопасности, копировать важные файлы и маскироваться под другие программы для настройки скрытых операций майнинга в компьютерных системах. В сети также постоянно появляются новые инструменты, позволяющие ботнету избежать обнаружения.

Исследователи считают, что с начала работы в марте ботнет заразил от 1 000 до 5 000 компьютерных систем. По подсчетам аналитиков, Prometei уже принес своему владельцу XMR, эквивалентные $5 000. Cisco Talos не идентифицировала хакера, но предполагает, что это профессиональный разработчик, базирующийся где-то в Восточной Европе.

Аналитики также обнаружили, что ботнет крал учетные данные, например, пароли администратора, возможно, для продажи в даркнете.

Напомним, что в мае хакеры атаковали несколько суперкомпьютеров в Европе для майнинга Monero. Кластеры суперкомпьютеров были вынуждены остановить работу для расследования инцидентов.

Кроме того, в апреле словацкая антивирусная компания ESET сообщила об успешном противодействии ботнету из 35 000 компьютеров в Латинской Америке, который добывал XMR.

В начале года подразделение телекоммуникационной компании AT&T Alien Labs проанализировало распространение вредоносной программы для скрытого майнинга Monero, которая внедряется на почтовые серверы.

|

|

|

|

|

|

|

|

![]()

Странник

V.I.P. |

Зарегистрирован: 28.06.2010

Сообщений: 4617

|

Обратиться по нику

|

| Странник |

Ответить с цитатой | | |

|

| Цитата: |

Аналитики также обнаружили, что ботнет крал учетные данные, например, пароли администратора, возможно, для продажи в даркнете.

|

Ну так логично.

Попользовался сам - дай попользоваться другим  |

|

|

|

|

|

|

![]()

Danonim

Профессионал |

Зарегистрирован: 21.01.2020

Сообщений: 974

|

Обратиться по нику

|

| Danonim |

Ответить с цитатой | | |

|

Исследователи Intezer обнаружили новое вредоносное ПО, использующее блокчейн Dogecoin для развертывания атаки на облачные серверы и скрытого майнинга криптовалют.

| Цитата: |

Исследователи Intezer обнаружили новое вредоносное ПО, использующее блокчейн Dogecoin для развертывания атаки на облачные серверы и скрытого майнинга криптовалют.

По данным исследователей в области кибербезопасности Intezer, новое вредоносное ПО – это ранее необнаруженный Linux-бэкдор Doki, который уникальным образом использует блокчейн Dogecoin для взлома облачных серверов. Он развертывается через ботнет под названием Ngrok. Исследователи сообщили:

«Злоумышленник контролирует, с каким адресом вредоносная программа будет контактировать, переводя определенное количество Dogecoin из своего кошелька. Поскольку только злоумышленник имеет контроль над кошельком, только он может контролировать, когда и сколько Dogecoin переводить, и таким образом переключаться между доменами».

Исследователи также отметили, что в рамках последних кампаний злоумышленники атаковали те установки Docker, которые имели открытые и незащищенные API. Преступники разворачивали новые серверы внутри облачной инфраструктуры. Затем серверы, работающие на Alpine Linux, заражались вредоносным майнером и Doki.

Использование Dogecoin для развертывания связанного со скрытым майнингом вредоносного ПО делает его «весьма устойчивым» к действиям правоохранительных органов и специалистов по кибербезопасности. Вот почему Doki удалось оставаться незамеченным более шести месяцев, несмотря на то, что он был загружен в базу данных VirusTotal в январе. Исследователи подчеркивают, что такая атака «очень опасна»:

«Имеющиеся данные говорят о том, что для заражения требуется всего несколько часов с момента, когда новый неправильно настроенный сервер Docker был подключен к сети».

|

|

|

|

|

|

|

|

![]()

Adler

V.I.P. |

Зарегистрирован: 23.07.2014

Сообщений: 2252

|

Обратиться по нику

|

| Adler |

Ответить с цитатой | | |

|

| Цитата: |

что для заражения требуется всего несколько часов с момента, когда новый неправильно настроенный сервер Docker был подключен к сети

|

что-то я один фиг не понял как это происходит и как бороться

но видимо нам простым смертным особо и не надо |

|

|

|

|

|

|

![]()

Graf

V.I.P. |

Зарегистрирован: 14.07.2014

Сообщений: 2004

|

Обратиться по нику

|

| Graf |

Ответить с цитатой | | |

|

Adler, не лазить по всяким говносайтам, поставить норм ативирус

ну и смотреть за нагрузкой на проц и т.п. - может уже что-то словил |

|

|

|

|

|

|

![]()

TREVERS

V.I.P. |

Зарегистрирован: 20.06.2011

Сообщений: 9820

|

Обратиться по нику

|

| TREVERS |

Ответить с цитатой | | |

|

Новая версия программы скрытого майнинга Monero Black-T научилась красть пароли

| Цитата: |

Новая версия вредоносной программы Black-T для скрытого майнинга Monero может красть конфиденциальные данные пользователей и отключать другие программы криптоджекинга.

Согласно отчету фирмы по кибербезопасности Unit 42, хакеры обновили Black-T — давно известную вредоносную программу для скрытого майнинга Monero, которая теперь может красть учетные данные пользователей и отключать любые другие программы для майнинга на компьютере жертвы.

Black-T теперь способна обнаруживать конфиденциальную информацию о пользователе, размещенную на компьютере, и отправлять ее хакерам, которые могут использовать ее для дальнейших атак. К таким данным относятся, например, пароли и данные банковского счета. Black-T использует инструмент под названием Mimikatz для извлечения незашифрованных паролей из систем Windows. Инструмент также позволяет злоумышленникам перехватывать сеансы пользователя, например, прерывая использование компьютера, когда пользователь активен.

«Из этих новых методов и тактик Black-T наиболее примечательны обнаружение и остановка ранее неизвестных программ криптоджекинга», - сказал исследователь Unit 42 Натаниэль Квист (Nathaniel Quist).

Если Black-T попадает на компьютер, на котором уже установлено вредоносное ПО для майнинга, он автоматически атакует эти файлы, отключает их, а затем устанавливает собственную программу криптоджекинга. Это позволяет Black-T полностью использовать вычислительную мощность компьютера, обеспечивая максимальную выгоду для хакера. Квист сказал, что команда Black-T, вероятно, продолжит выпускать обновления.

«Unit 42 считает, что хакеры TeamTnT планируют встроить более сложные функции криптоджекинга в свои наборы инструментов - особенно для выявления уязвимых систем в различных облачных инфраструктурах», - отметил Квист.

Хакеры, распространяющие программы криптоджекинга, чаще всего выбирают Monero для скрытого майнинга из-за ее анонимности. В прошлом месяце подразделение Tencent по информационной безопасности обнаружило новый вирус-майнер, названный MrbMiner. Вирус заражает серверы СУБД Microsoft SQL для добычи Monero.

Кроме того, в августе специалисты по компьютерной безопасности из компании Guardicore Labs сообщили об обнаружении нового ботнета FritzFrog, который сканирует адреса и взламывает серверы для добычи Monero.

|

|

|

|

|

|

|

|

| Новая тема |

Написать ответ |

ГЛАВНАЯ

~ ПОЛЕЗНЫЕ СТАТЬИ | На страницу Пред. 1, 2, 3, 4, 5, 6, 7, 8, 9, 10, 11, 12, 13 След. |

|

|

Партнеры

|