|

На страницу Пред. 1, 2, 3, 4, 5, 6, 7, 8, 9, 10, 11, 12, 13 След. |

|

|

| Вс Фев 11, 2018 9:22 pm |

Start Post: Скрытые майнеры в основном работают на порносайтах  |

![]()

Iceberg

V.I.P. |

Зарегистрирован: 17.03.2010

Сообщений: 12043

|

Обратиться по нику

|

| Iceberg |

Ответить с цитатой | | |

|

Одна из самых неприятных разновидностей скрытого майнинга – браузерный майнинг, когда устройства простых посетителей сайтов используются для добычи криптовалюты (преимущественно без ведома самих пользователей).

Массовое использование криптоджекинга (cryptojacking) началось еще осенью 2017 года. Тогда больше всего внимания к этой проблеме привлек торрент-трекер The Pirate Bay, который сначала провел испытания и временно встроил криптовалютный майнер в некоторые страницы сайта, а после вернул эту практику в строй уже на постоянной основе. Тогда операторы трекера объяснили, что майнинг может стать новым средством монетизации и поможет ресурсу в будущем полностью избавиться от традиционной рекламы.

К сожалению, на данный момент основная проблема заключается в том, что владельцы сайтов далеко не всегда встраивают майнинговые скрипты в код своих ресурсов добровольно. Сайты все чаще подвергаются взлому с целью интеграции майнеров в их код. К тому же, даже если майнер не был установлен насильно, владельцы ресурсов крайне редко берут на себя труд предупредить о происходящем посетителей, то есть пользователям не предоставляют выбора и возможности отключения майнеров.

Ранее скрытые майнеры уже обнаруживали на YouTube, в тысячах интернет-магазинов и в приложениях для Android. Добывающие криптовалюту скрипты скрываются во вредоносной рекламе, прячутся от блокировкщиков при помощи диспетчера тегов Google, используют виджеты популярного сервиса LiveHelpNow, интегрированные в код множества сайтов, а популярные CMS и вовсе захлестнула волна атак, целью которых является именно установка майнинговых скриптов.

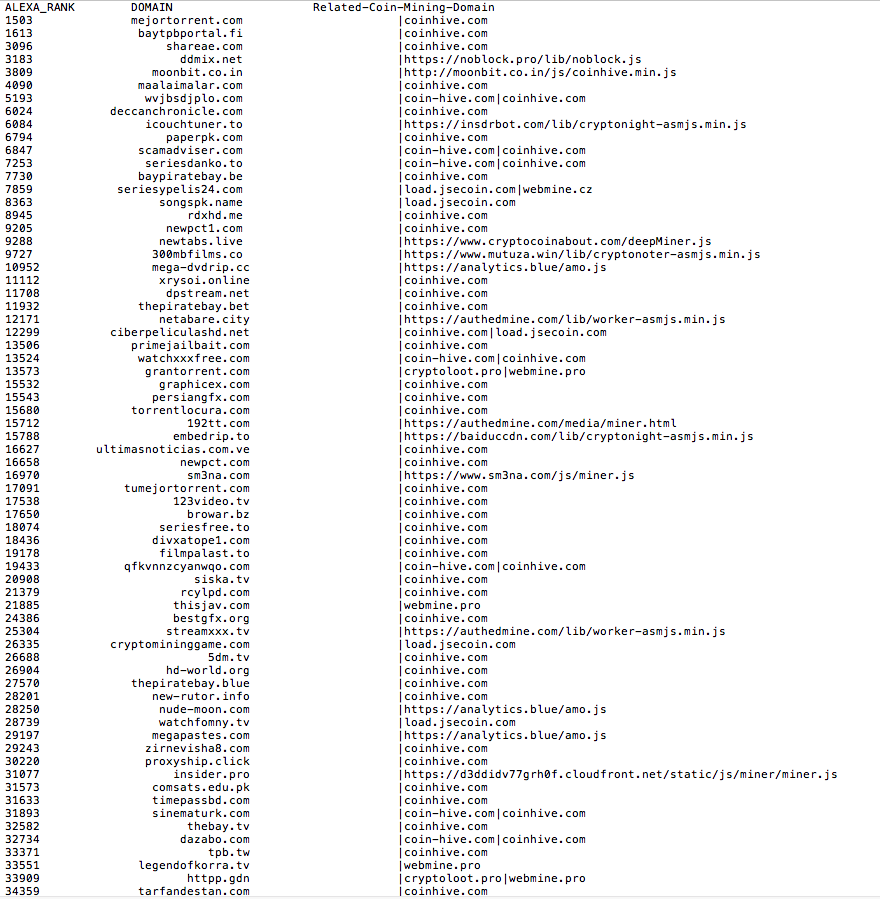

7 февраля 2018 года исследователи 360 Netlab опубликовали интересную статистику. Аналитики подсчитали, на каких сайтах вероятность натолкнуться на скрытого майнера будет наибольшей.

Эксперты использовали инструмент DNSMon, который помогает отслеживать связи между доменными именами. Как оказалось, криптоджекингом в настоящее время занимается 241 сайт из 100 000 самых популярных в интернете ресурсов, по данным Alexa. Специалисты опубликовали часть этого списка в официальном Twitter.

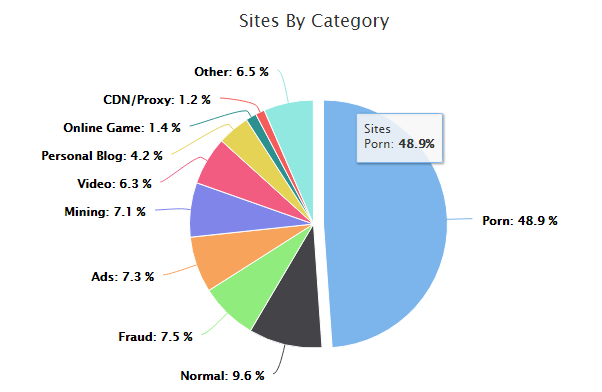

49% сайтов, которые добывают криптовалюты через браузеры своих посетителей, оказались ресурсами для взрослых. Причем большинство из них даже не являются настоящими порносайтами, в основном это ресурсы с адресами вроде streamxxx[.]tv, ориентированные на пользователей, которые редко смотрят порно, не знают, где его искать, и поэтому обращаются к поисковикам с простейшим запросом «porn».

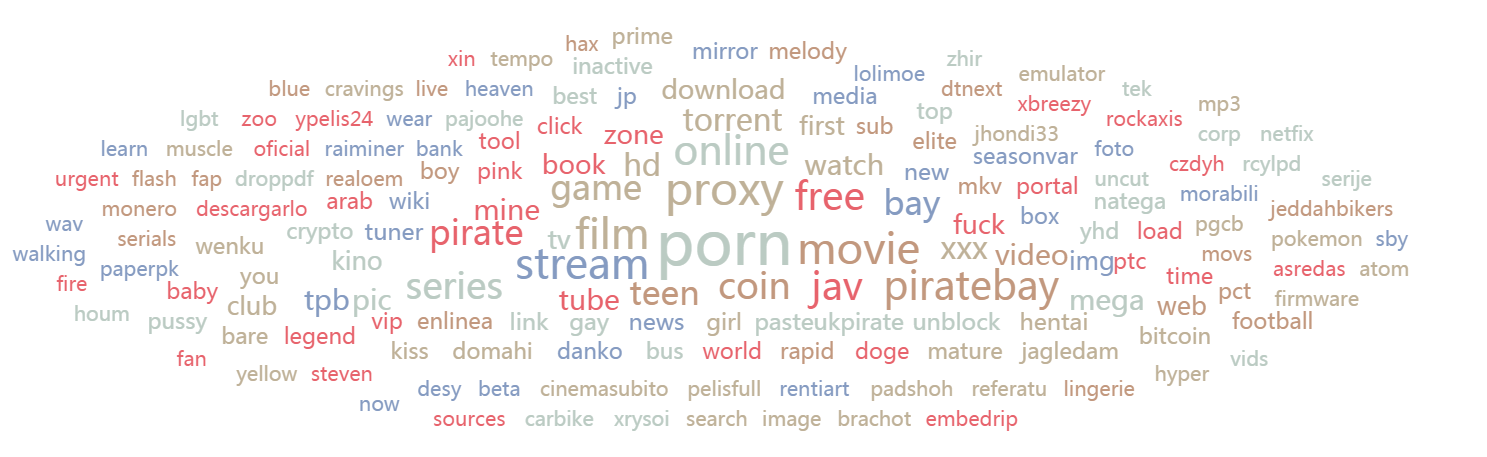

Ниже представлена карта ключевых слов для всех криптоджекинговых доменов, которая дает хорошее представление о том, где еще можно «встретить» скрытых майнеров.

|

|

|

|

|

|

|

![]()

TREVERS

V.I.P. |

Зарегистрирован: 20.06.2011

Сообщений: 9820

|

Обратиться по нику

|

| TREVERS |

Ответить с цитатой | | |

|

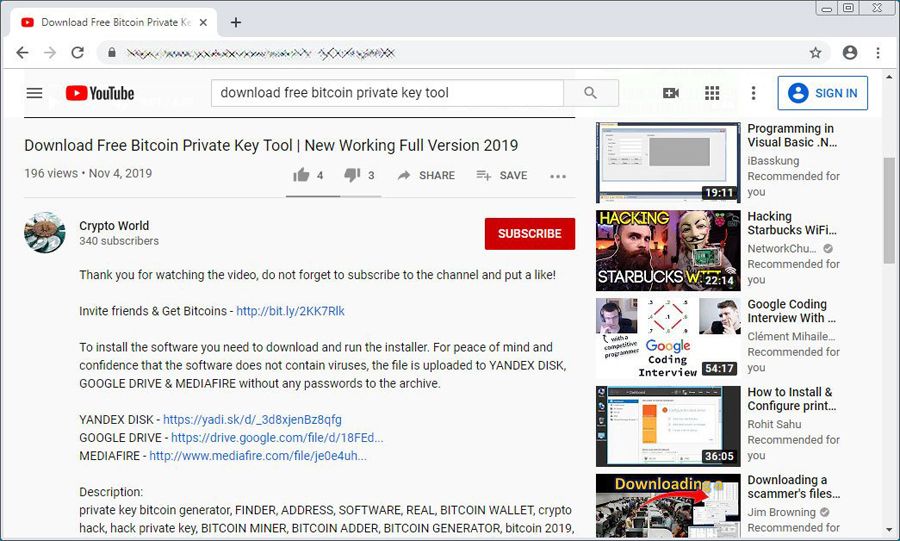

В YouTube появились ролики с вредоносной программой для кражи криптовалют

| Цитата: |

В Youtube появились видеоролики с рекламой инструмента, генерирующего закрытые ключи для биткоина. На самом деле за ними скрывается троян Predator the Thief, крадущий криптоактивы.

В видео говорится, что программа поможет подобрать ключ к любому кошельку для биткоина и получить к нему доступ. Однако по факту рекламируется фальшивый генератор закрытых ключей, при скачивании которого компьютер заражается трояном Predator the Thief. Эта вредоносная программа позволяет злоумышленникам получить доступ ко всем паролям и данным жертвы, использовать веб-камеру и отслеживать криптовалютные транзакции.

В YouTube появились ролики с вредоносной программой для кражи криптовалют

В описании к роликам даются ссылки на скачивание зараженной программы через Google Drive и Яндекс.Диск. Архив называется Crypto World.zip, в нем содержится установочный файл с защищенной ZIP-папкой, которая заражена трояном Predator the Thief. После успешной установки программа взаимодействует с командным сервером злоумышленников, загружая на него всю добытую информацию, пароли и файлы.

Эксперты по кибербезопасности советуют всем, кто стал жертвами этого вируса, немедленно сменить пароли на всех сайтах, в том числе криптовалютных биржах. Специалисты настоятельно рекомендуют воздержаться от скачивания любых программ в YouTube, которые обещают «легкие деньги», будь то фиат или криптовалюта.

Напомним, что в мае злоумышленники распространяли вирусы и трояны под видом бесплатной раздачи биткоинов и эфиров. Кроме того, хакеры могут распространять вирусы, создавая мошеннические сайты и «маскируясь» под торговые платформы.

|

|

|

|

|

|

|

|

![]()

TREVERS

V.I.P. |

Зарегистрирован: 20.06.2011

Сообщений: 9820

|

Обратиться по нику

|

| TREVERS |

Ответить с цитатой | | |

|

Хакеры подменили клиент Monero на сайте getmonero.org на 35 минут

| Цитата: |

Разработчики анонимной криптовалюты Monero (XMR) подтвердили, что бинарные файлы официального клиента сети на сайте getmonero.org были подменены на 35 минут за последние 24 часа.

«Пакет действительно был скомпрометирован и чужие исполняемые CLI-файлы выдавались в течение 35 минут. На текущий момент проблема решена, скачивание идет из безопасного резервного источника», — пишут разработчики на сайте Reddit.

При этом, лишь благодаря бдительным пользователям была обнаружена подмена файлов — они проверили хэши компонентов клиента и оказалось, что они не совпадают с хэшами разработчиков.

Команда проекта проводит расследование инцидента и будет информировать общественность о ходе процесса. При этом они настоятельно рекомендуют всем, скачивавшим исполняемые файлы за последние сутки, проверить хэши файлов, и если они не совпадают, то не запускать их. Если же файлы были запущены, то необходимо переместить все XMR из кошелька на заведомо безопасные кошельки, либо создать такой кошелек на проверенной версии клиента на другом компьютере.

Ранее сообщалось, что Monero планирует перейти на новый алгоритм доказательства работы (PoW) до конца октября. Алгоритм, получивший название RandomX, будет препятствовать применению ASIC-майнеров. Обновление задерживается, но должно было быть активировано до конца ноября.

Интересно, что на днях группа Dragonfly Research обнаружила возможность раскрыть отправителей и получателей до 96% транзакций в блокчейне другой анонимной криптовалюты — Grin. Эта монета основана на протоколе Mimblewimble, который несколько уступает Monero и ZCash в уровне анонимности.

|

|

|

|

|

|

|

|

![]()

TREVERS

V.I.P. |

Зарегистрирован: 20.06.2011

Сообщений: 9820

|

Обратиться по нику

|

| TREVERS |

Ответить с цитатой | | |

|

В Аргентине правительственный датацентр подвергся атаке вируса-шифровальщика

| Цитата: |

Датацентр, хранящий данные аргентинского правительства, попал под атаку вируса-вымогателя, который зашифровал файлы и потребовал выкуп в биткоинах для их расшифровки.

Как рассказала министр науки и технологии Аргентины Алисия Бануэлос (Alicia Bañuelos), было зашифровано 7.7 ТБ данных, однако на данный момент ИТ-специалисты смогли расшифровать 90% файлов.

«Атака вируса-вымогателя зашифровала правительственные файлы Аргентины, которые собирались 10 лет. На расшифровку файлов у нас ушло 15 дней», – рассказала Бануэлос.

Атака произошла еще 25 ноября. Объем выкупа, который требовали хакеры, не сообщается, однако по разным данным он мог составлять от 5 до 50 биткоинов, что по текущему курсу составляет от $37 000 до $370 000.

По данным Европола, вирусы-вымогатели стали наиболее популярным способом получения денег для хакеров. Недавно компьютерные системы южноафриканского города Йоханнесбурга подверглись атаке подобной программы. Хакеры потребовали от властей города перечислить им 4 BTC, однако чиновники отказались это делать.

|

|

|

|

|

|

|

|

![]()

TREVERS

V.I.P. |

Зарегистрирован: 20.06.2011

Сообщений: 9820

|

Обратиться по нику

|

| TREVERS |

Ответить с цитатой | | |

|

новый скрытого майнинг-мошенничества

житель Бруклина украл криптовалюты на $1 миллион с помощью SIM-свопинга

| Цитата: |

Власти США обвиняют жителя Бруклина в краже персональных данных 75 жителей страны с помощью подмены их SIM-карт и присвоении более $1 млн в криптовалюте.

Как заявляет окружная прокуратура Манхэттена, 19-летний Юсеф Селасси (Yousef Selassie) организовал сложную схему SIM-свопинга, которая была ориентирована на резидентов 20 штатов.

Суть подобного преступления в следующем: мошенник получает копию SIM-карты и доступ к номеру мобильного телефона жертвы, с помощью чего в дальнейшем взламывает привязанные к нему аккаунты в финансовых приложениях и социальных сетях. Во время входа в аккаунт необходимо пройти двухфакторную аутентификацию, указав код из полученного сообщения или телефонного звонка. Именно эту информацию перехватывает мошенник и использует для взлома.

Селасси обвиняется по девяти эпизодам, включая кражу личных данных, кражу денег в крупном размере, совершение преступления при помощи компьютерной техники и организация мошенничества.

Прокуратура утверждает, что Селасси осуществлял мошеннические действия из своей квартиры в Бруклине «только с помощью iPhone и компьютера». Он взламывал аккаунты потенциальных жертв в таких сервисах, как Gmail, Yahoo и Dropbox, для выявления наличия криптовалют. Иногда он менял пароли для предотвращения доступа истинных владельцев к аккаунту, а также «специально выбирал и атаковал именно активных участников криптовалютного сообщества».

В квартире мошенника был проведен обыск, в результате которого нашли различные электронные устройства и выполненные по индивидуальному заказу ювелирные изделия, которые предположительно были куплены за биткоины. Также у него нашли рукописную запись с seed-фразой от криптовалютного кошелька. Правоохранительные органы восстановили к нему доступ и связали адреса с жертвами, у которых украли криптовалюты на сотни тысяч долларов.

По информации от прокуратуры, это уже третий крупный случай SIM-свопинга, которым ведомство занимается в течение последних месяцев.

|

|

|

|

|

|

|

|

![]()

Странник

V.I.P. |

Зарегистрирован: 28.06.2010

Сообщений: 4617

|

Обратиться по нику

|

| Странник |

Ответить с цитатой | | |

|

| Цитата: |

75 жителей страны с помощью подмены их SIM-карт и присвоении более $1 млн в криптовалюте.

|

явно какая-то целенаправленная атака раз у них столько крипты было

ну либо журналисты умолчали и диком переборе и бруте ) |

|

|

|

|

|

|

![]()

TREVERS

V.I.P. |

Зарегистрирован: 20.06.2011

Сообщений: 9820

|

Обратиться по нику

|

|

|

|

![]()

Coooler

V.I.P. |

Зарегистрирован: 21.06.2010

Сообщений: 4368

|

Обратиться по нику

|

| Coooler |

Ответить с цитатой | | |

|

| Цитата: |

любые деньги - битки или фиат все оставляют след

|

Вот поэтому придерживаюсь правила - нет денег - нет проблем

по теме:

Российские хакеры майнят криптовалюту на веб-страницах госорганизаций

Как сообщил на пресс-конференции замдиректора Национального координационного центра по компьютерным инцидентам (НКЦКИ) Николай Мурашов, зараженные ресурсы госорганизаций России использовались хакерами для майнинга криптовалют.

| Цитата: |

Выявлены случаи майнинга криптовалюты с помощью зараженных информационных ресурсов государственных организаций. В этом случае злоумышленники заражают веб-страницы, а майнинг осуществляется в момент их просмотра в браузере,

сказал Н. Мурашов

|

| Цитата: |

Для генерации виртуальных монет может использоваться до 80% свободной мощности компьютера, причем легальный пользователь может даже об этом не знать,

сказал замглавы НКЦКИ

|

Мурашов отметил, что захват в целях майнинга серверов крупных компаний грозит существенным снижением их производительности и значительным ущербом для бизнеса.

| Цитата: |

В РФ за последнее время было два случая привлечения к уголовной ответственности лиц, которые использовали захваченные компьютеры для майнинга криптовалют. Один из них — житель Кургана, использовавший практически целую бот-сеть в различных регионах страны. Во втором случае уголовное дело было возбуждено по факту использования для майнинга сайта АО «Ростовводоканал»,

сказал Николай Мурашов[3]

|

|

|

|

|

|

|

|

![]()

tharguien

Свой |

Зарегистрирован: 08.01.2020

Сообщений: 14

|

Обратиться по нику

|

| tharguien |

Ответить с цитатой | | |

|

| Еще не все фермы вычислили на гос предприятиях, а уже сватаются за обычных людей. |

|

|

|

|

|

|

![]()

Iceberg

V.I.P. |

Зарегистрирован: 17.03.2010

Сообщений: 12043

|

Обратиться по нику

|

| Iceberg |

Ответить с цитатой | | |

|

tharguien, а все и не вычислят

ибо никому дела нет до какого-нибудь института минералогии в зажопинске |

|

|

|

|

|

|

![]()

TREVERS

V.I.P. |

Зарегистрирован: 20.06.2011

Сообщений: 9820

|

Обратиться по нику

|

| TREVERS |

Ответить с цитатой | | |

|

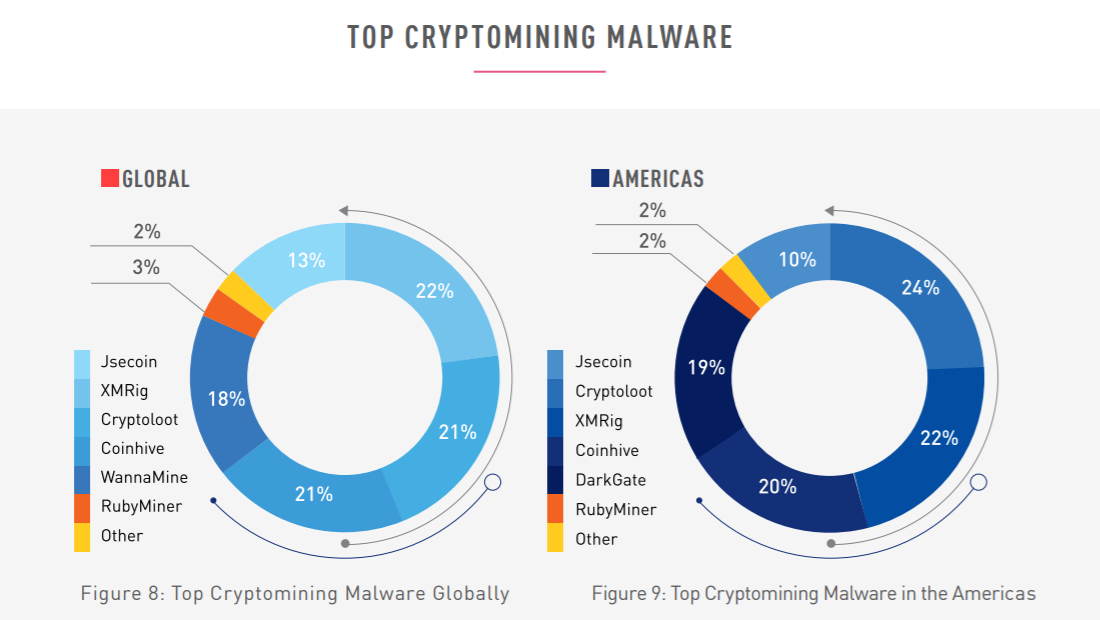

Исследование Check Point: скрытый майнинг доминирует среди киберпреступлений

| Цитата: |

В новом отчете Check Point отмечается доминирование криптоджекинга среди кибератак и прогнозируется рост распространения ПО для скрытого майнинга криптовалют в облачных инфраструктурах.

Согласно отчету Check Point по кибербезопасности, криптовалютная индустрия, как и любая другая отрасль, будет оставаться чрезвычайно уязвимой для кибератак в 2020 году. По данным за прошлый год, 28% организаций по всему миру подверглись атакам многоцелевых ботнетов, а в 20% случаев сообщалось о внедрении вирусов-вымогателей.

Как сообщают исследователи, в ближайший год наибольшей опасности подвергнутся облачные инфраструктуры – они будут все чаще становится жертвами криптоджекинга или атак, нацеленных на скрытый майнинг криптовалют. Check Point отмечает, что облачные инфраструктуры – одна из основных целей хакеров, распространяющих вредоносное ПО для скрытого майнинга.

«В настоящее время более 90% предприятий используют облачные сервисы, и все же 67% специалистов по безопасности жалуются на недостаточную прозрачность и безопасность облачной инфраструктуры. Масштабы облачных атак продолжали расти в 2019 году. Неправильная настройка облачных ресурсов - по-прежнему первостепенная причина атак. Кроме того, в этом году мы будем свидетелями увеличения числа атак, направленных непосредственно на поставщиков облачных услуг».

check point research.png

В отчете описывается вредоносное ПО, которое пользуется популярностью у хакеров. Например, Glupteba используется для распространения браузерных расширений для кражи данных или использования уязвимостей маршрутизатора. Cryptoloot применяется для скрытого онлайн-майнинга Monero, когда злоумышленник заходит на веб-страницу без ведома пользователя.

Кроме того, существует Danabot - банковский троян для Windows, который используется для кражи паролей и данных криптовалютных кошельков. Исследователи также описывают, как хакеры распространяли вирус-вымогатель Ryuk для получения крупных выкупов в BTC от своих жертв.

Спектр киберугроз становится все более обширным и изощренным, как говорится в отчете. Исследователи отмечают, что организациям необходимо реализовывать превентивный план эффективных защитных мер, чтобы успевать за действиями хакеров, и постоянно обновлять сведения об угрозах.

«Чтобы предотвратить атаки нулевого дня, организациям сначала необходимо получить интеллектуальный анализ угроз в режиме реального времени, который предоставляет актуальную информацию о новейших направлениях атак и методах взлома. Аналитика угроз должна охватывать все области атаки, включая облачные, мобильные, сетевые, а также Интернет вещей, потому что именно в этих направлениях организации чаще всего становятся жертвой хакеров».

Напомним, что в начале прошлого года Check Point заявляла, что криптоджекинг в 13-й раз занял первое место в списке киберугроз.

|

|

|

|

|

|

|

|

![]()

TREVERS

V.I.P. |

Зарегистрирован: 20.06.2011

Сообщений: 9820

|

Обратиться по нику

|

| TREVERS |

Ответить с цитатой | | |

|

Edge Browser: новый инструмент поможет бороться с вредоносными программами, которые добывают криптовалюту с помощью скрытого скрипта.

Новый улучшенный браузер Edge, такой же, как и в обновленной версии, больше ориентирован на конфиденциальность и предлагает вознаграждение своим пользователям, которые используют Bing для поиска в онлайн-контенте, что составляет прямую конкуренцию с Brave Browser, объявленным в твите корпорации, выпускать инструмент для борьбы с вредоносным ПО, которое добывает криптовалюту.

Недавно Microsoft сообщила, что преступники добывали криптовалюту в обоях от покойной звезды баскетбола Коби Брайанта, и это обнаружило, что скрипт создает Monero XMR для хакеров.

Это был не единственный случай в этом году, поскольку хакеры также использовали электронные письма, передаваемые по заслуживающим доверия официальным государственным каналам, для распространения вредоносного ПО для кражи банковских реквизитов и взлома Monero с использованием скрытого сценария, встроенного в электронные письма, PDF-файлы и видеофайлы. паника, вызванная CoronaVirus в мире.

Этот инструмент будет сильно затягивать их инновационный браузер Edge и поможет отслеживать и уничтожать те вредоносные программы, которые вызывают множество проблем у пользователей по всему миру. |

|

|

|

|

|

|

![]()

Iceberg

V.I.P. |

Зарегистрирован: 17.03.2010

Сообщений: 12043

|

Обратиться по нику

|

| Iceberg |

Ответить с цитатой | | |

|

| Цитата: |

Новый улучшенный браузер Edge

|

словосочетание звучит крайне забавно

| Цитата: |

инновационный браузер Edge

|

|

|

|

|

|

|

|

![]()

TREVERS

V.I.P. |

Зарегистрирован: 20.06.2011

Сообщений: 9820

|

Обратиться по нику

|

| TREVERS |

Ответить с цитатой | | |

|

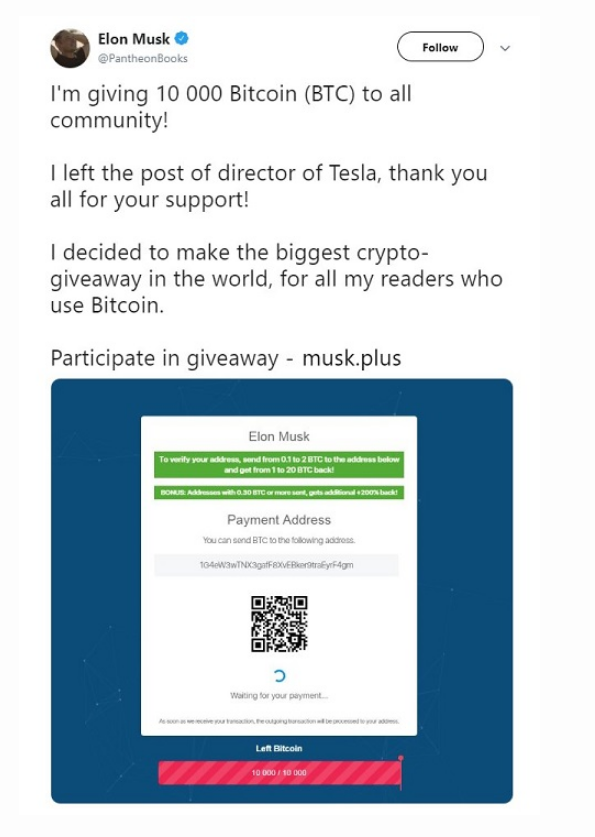

Илон Маск: «криптовалютное мошенничество в Twitter вышло на новый уровень»

| Цитата: |

По мнению известного предпринимателя Илона Маска (Elon Musk), несмотря на снижение общего ажиотажа вокруг нового класса цифровых активов, криптовалютные мошенничества в Twitter вышли на новый уровень.

Один из пользователей социальной сети рассказал о «новой» схеме обмана, при которой злоумышленники взламывают верифицированные аккаунты и используют их для рекламы крайне сомнительных предложений.

«Мошенничество с криптовалютами в Twitter вышло на новый уровень и это очень плохо», – написал по этому поводу Маск.

Стоит отметить, что злоумышленники взламывают верифицированные аккаунты и используют их для продвижения мошеннических схем достаточно давно. Общий принцип базируется на схеме «отправь один биткоин – получи назад в два раза больше». Мошенники даже преподносили эти предложения якобы от Виталика Бутерина и Илона Маска.

Например, в ноябре 2018 года верифицированный аккаунт Маска предлагал принять участие в раздаче 10 000 биткоинов. Для этого нужно было отправить на указанный адрес от 0.1 до 2 BTC, а взамен обещали прислать от 1 до 20 BTC соответственно. Однако «приз» так никто и не получил – доверчивые пользователи лишь потеряли свои деньги.

Маск отметил, что «тролли и огромное количество ботов в социальной сети Twitter – это существенная проблема» и нужно жаловаться на подобные сообщения как только их увидели.

Джон Макафи (John McAfee) не остался в стороне и также высказался по поводу проблемы криптовалютного мошенничества в Twitter. Он сообщил, что его имя используют для распространения мошеннических предложений намного чаще. При этом, по мнению Макафи, проблема возникла из-за попустительства самой социальной сети.

«Я несколько раз жаловался и все безрезультатно. Если бы мне дали команду разработчиков Twitter, я бы решил эту проблему в течение суток. Попробуем, Джек?», – написал он в обращении к генеральному директору социальной сети Джеку Дорси (Jack Dorsey).

|

|

|

|

|

|

|

|

![]()

John Doe

V.I.P. |

Зарегистрирован: 25.06.2010

Сообщений: 4332

|

Обратиться по нику

|

| John Doe |

Ответить с цитатой | | |

|

| Цитата: |

Однако «приз» так никто и не получил – доверчивые пользователи лишь потеряли свои деньги.

|

забавно Маск собрал коинов и типа "ой взломали, не я был"

Лишняя ракета в космос не лишняя  |

|

|

|

|

|

|

![]()

TREVERS

V.I.P. |

Зарегистрирован: 20.06.2011

Сообщений: 9820

|

Обратиться по нику

|

| TREVERS |

Ответить с цитатой | | |

|

Trend Micro обнаружила новое ПО для криптоджекинга от хакеров Outlaw

| Цитата: |

Группа хакеров Outlaw, специализирующаяся на захвате мощностей компьютера жертвы для добычи Monero, вновь начала атаковать базирующиеся в США и Европе предприятия с помощью новых инструментов.

Trend Micro сообщает, что группа хакеров Outlaw начала проникать в корпоративные системы на основе Linux для захвата мощностей компьютеров и использования их для скрытого майнинга криптовалюты Monero. В отчете говорится, что Outlaw используют комбинацию уже существующих инструментов и новых методов для мониторинга программ, которые могут обнаружить вредоносное ПО.

Улучшенное вредоносное ПО может также выслеживать и отключать существующих майнинговых ботов, обнаруженных в зараженных системах, тем самым устраняя конкуренцию и повышая прибыль. Прошлые итерации могли лишь частично снижать активность конкурирующих программ для майнинга. Trend Micro сообщает, что активность Outlaw начала расти в декабре после нескольких месяцев бездействия.

«Мы ожидаем, что группа будет более активной в ближайшие месяцы, поскольку мы наблюдали изменения в версиях вредоносного ПО, попавшего к нам в руки», – говорится в отчете.

Несмотря на то, что Outlaw ранее ограничивались компьютерными системами в Китае, в отчете Trend Micro говорится, что в настоящее время хакеры нацелились на предприятия в Европе и США. Компания обнаружила, что группа также атаковала несколько ловушек для хакеров, расположенных в Восточной Европе.

В отчете не раскрываются названия предприятий в США или других странах, которые пострадали от вредоносного ПО Outlaw. Trend Micro предполагает, что хакеры также могут попытаться украсть информацию и продать ее тому, кто больше заплатит. В отчете говорится, что компании в финансовой и автомобильной отраслях, которые давно не обновляли свои системы безопасности, наиболее уязвимы для атак.

В феврале прошлого года сообщалось, что обнаружен скрытый майнер Shellbot для добычи Monero на устройствах с Linux, за которым также стоят хакеры Outlaw. Прошлым летом Trend Micro утверждала, что обнаружила распространение этой же хакерской группой ботнета с компонентом майнинга XMR и бэкдором.

|

|

|

|

|

|

|

|

| Новая тема |

Написать ответ |

ГЛАВНАЯ

~ ПОЛЕЗНЫЕ СТАТЬИ | На страницу Пред. 1, 2, 3, 4, 5, 6, 7, 8, 9, 10, 11, 12, 13 След. |

|

|

Партнеры

|