|

На страницу Пред. 1, 2, 3, 4, 5, 6, 7, 8, 9, 10, 11, 12, 13 След. |

|

|

| Вс Фев 11, 2018 9:22 pm |

Start Post: Скрытые майнеры в основном работают на порносайтах  |

![]()

Iceberg

V.I.P. |

Зарегистрирован: 17.03.2010

Сообщений: 12043

|

Обратиться по нику

|

| Iceberg |

Ответить с цитатой | | |

|

Одна из самых неприятных разновидностей скрытого майнинга – браузерный майнинг, когда устройства простых посетителей сайтов используются для добычи криптовалюты (преимущественно без ведома самих пользователей).

Массовое использование криптоджекинга (cryptojacking) началось еще осенью 2017 года. Тогда больше всего внимания к этой проблеме привлек торрент-трекер The Pirate Bay, который сначала провел испытания и временно встроил криптовалютный майнер в некоторые страницы сайта, а после вернул эту практику в строй уже на постоянной основе. Тогда операторы трекера объяснили, что майнинг может стать новым средством монетизации и поможет ресурсу в будущем полностью избавиться от традиционной рекламы.

К сожалению, на данный момент основная проблема заключается в том, что владельцы сайтов далеко не всегда встраивают майнинговые скрипты в код своих ресурсов добровольно. Сайты все чаще подвергаются взлому с целью интеграции майнеров в их код. К тому же, даже если майнер не был установлен насильно, владельцы ресурсов крайне редко берут на себя труд предупредить о происходящем посетителей, то есть пользователям не предоставляют выбора и возможности отключения майнеров.

Ранее скрытые майнеры уже обнаруживали на YouTube, в тысячах интернет-магазинов и в приложениях для Android. Добывающие криптовалюту скрипты скрываются во вредоносной рекламе, прячутся от блокировкщиков при помощи диспетчера тегов Google, используют виджеты популярного сервиса LiveHelpNow, интегрированные в код множества сайтов, а популярные CMS и вовсе захлестнула волна атак, целью которых является именно установка майнинговых скриптов.

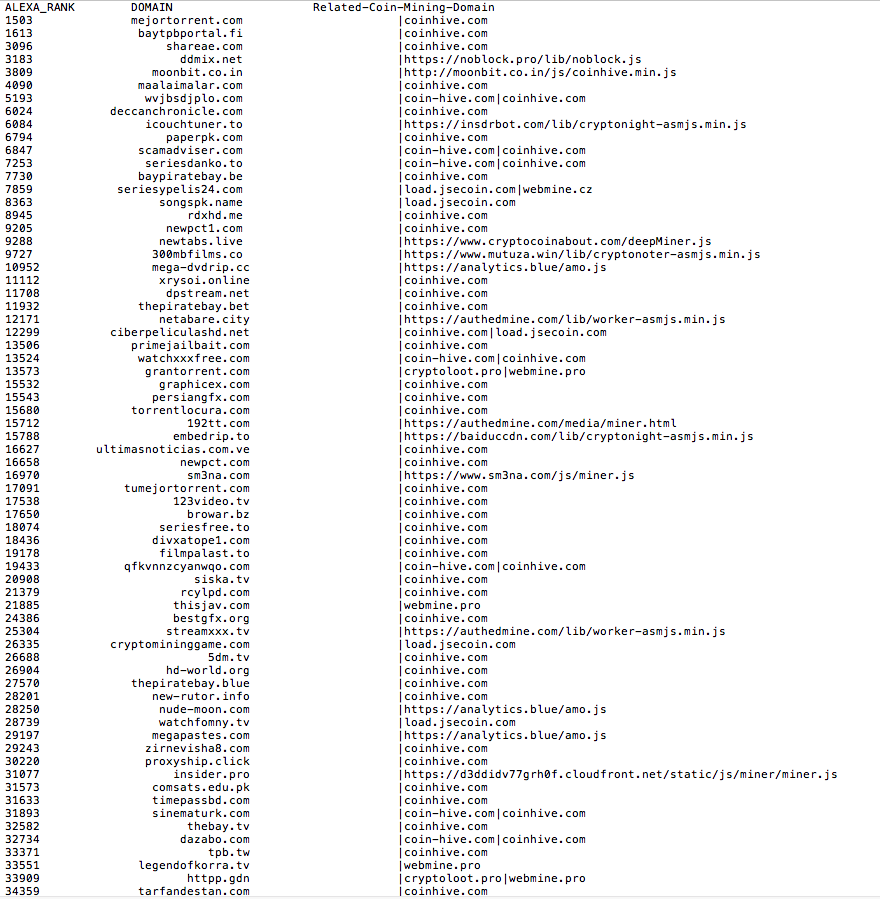

7 февраля 2018 года исследователи 360 Netlab опубликовали интересную статистику. Аналитики подсчитали, на каких сайтах вероятность натолкнуться на скрытого майнера будет наибольшей.

Эксперты использовали инструмент DNSMon, который помогает отслеживать связи между доменными именами. Как оказалось, криптоджекингом в настоящее время занимается 241 сайт из 100 000 самых популярных в интернете ресурсов, по данным Alexa. Специалисты опубликовали часть этого списка в официальном Twitter.

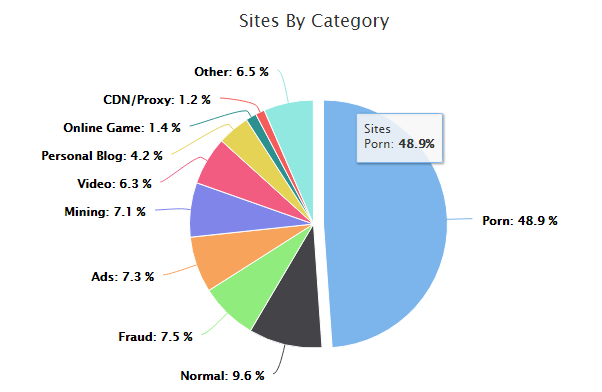

49% сайтов, которые добывают криптовалюты через браузеры своих посетителей, оказались ресурсами для взрослых. Причем большинство из них даже не являются настоящими порносайтами, в основном это ресурсы с адресами вроде streamxxx[.]tv, ориентированные на пользователей, которые редко смотрят порно, не знают, где его искать, и поэтому обращаются к поисковикам с простейшим запросом «porn».

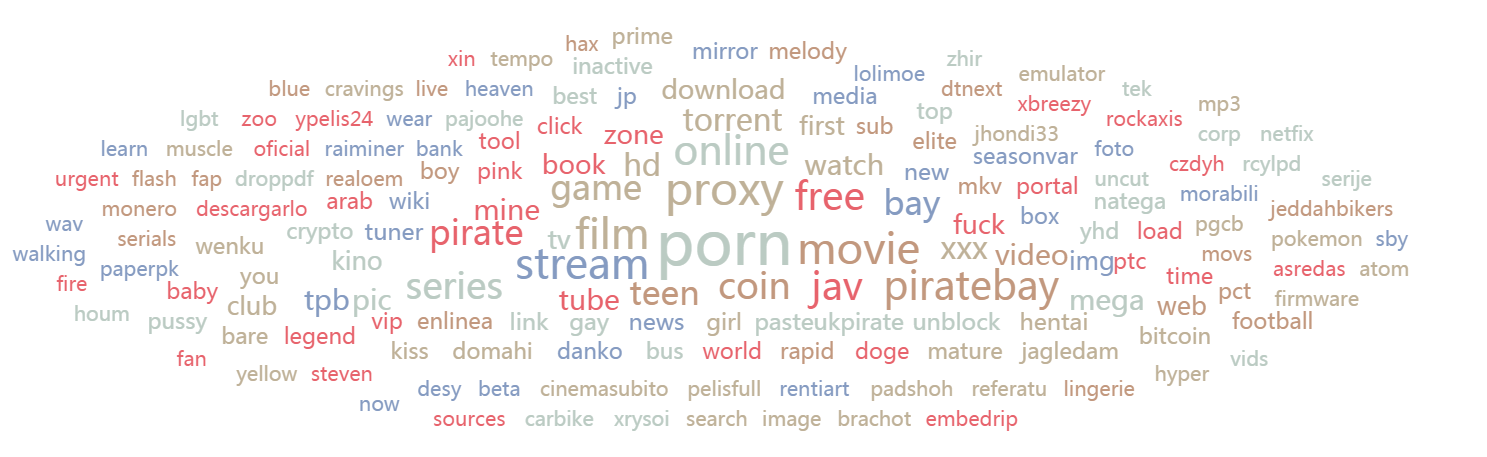

Ниже представлена карта ключевых слов для всех криптоджекинговых доменов, которая дает хорошее представление о том, где еще можно «встретить» скрытых майнеров.

|

|

|

|

|

|

|

![]()

TREVERS

V.I.P. |

Зарегистрирован: 20.06.2011

Сообщений: 9820

|

Обратиться по нику

|

| TREVERS |

Ответить с цитатой | | |

|

Японский суд оправдал использовавшего Coinhive дизайнера веб-сайтов

| Цитата: |

Японский суд оправдал дизайнера веб-сайтов, обвиняемого в незаконном майнинге криптовалют с использованием вычислительной мощности компьютеров посетителей его сайта.

Как сообщает местное издание Japan Today, районный суд Иокогамы постановил оправдать 31-летнего дизайнера веб-сайтов, который запускал на своем сайте Coinhive. Программа позволяет ее оператору использовать вычислительные мощности компьютеров посетителей сайта для майнинга криптовалют, однако обвиняемый заявил, что ее нельзя считать вирусом.

Председательствующий судья Тошихиро Хомма (Toshihiro Homma) постановил, что действия подсудимого «не являются преступлением», поскольку нельзя сказать, что внедрение программы было «социально неприемлемым». Прокуроры хотели назначить обвиняемому штраф в размере 100 000 иен ($904 000), утверждая, что он без согласия пользователей запускал программу, которая увеличивала потребление электроэнергии посетителями сайта.

Однако суд не признал, что программа была предназначена для нанесения ущерба личным данным пользователей. Вердикт судьи несколько удивителен, учитывая что прошлым летом в Японии распространение программ для скрытого майнинга назвали уголовным преступлением, а японская полиция начала преследовать пользователей Coinhive.

В этом месяце исследователи из IBM обнаружили, что в 2018 году криптоджекинг доминировал среди криптовалютных киберпреступлений, опередив популярные ранее виды мошенничества. В начале января израильская компания Check Point Software Technologies заявила, что вредоносное ПО для майнинга криптовалют 13-й раз подряд заняло первое место в списке самых опасных киберугроз и является наиболее распространенным типом кибератак.

Кроме того, в конце прошлого года Лаборатория Касперского сообщила, что количество случаев криптоджекинга за 2018 год выросло в четыре раза. О росте популярности данного вида кибератак заявляли и другие исследователи, например, компания McAfee, которая объявила в декабре, что количество программ криптоджекинга выросло более чем в 40 раз.

|

|

|

|

|

|

|

|

![]()

Iceberg

V.I.P. |

Зарегистрирован: 17.03.2010

Сообщений: 12043

|

Обратиться по нику

|

| Iceberg |

Ответить с цитатой | | |

|

| Цитата: |

поскольку нельзя сказать, что внедрение программы было «социально неприемлемым».

|

Вот это поворот!

Шах и мат противники криптоджекинга

хотя судья явно непонятно что там курил |

|

|

|

|

|

|

![]()

TREVERS

V.I.P. |

Зарегистрирован: 20.06.2011

Сообщений: 9820

|

Обратиться по нику

|

| TREVERS |

Ответить с цитатой | | |

|

Iceberg, видимо родственник он его, вот и круговая порука, хотя возможно на судью якудзы наехали,

чтоб вебдизайнера отмазал  |

|

|

|

|

|

|

![]()

nyncuk

Свой |

Зарегистрирован: 13.03.2019

Сообщений: 85

|

Обратиться по нику

|

| nyncuk |

Ответить с цитатой | | |

|

| Да подумаешь... Я там дольше 5 минут всё равно не сижу, так что комп особо не пострадает. А вот если какой-нибудь мэйл.ру на пару дней в свои браузерки такое счастье пристроит, вот это будет круто. |

|

|

|

|

|

|

![]()

TREVERS

V.I.P. |

Зарегистрирован: 20.06.2011

Сообщений: 9820

|

Обратиться по нику

|

| TREVERS |

Ответить с цитатой | | |

|

браузерки меркнут перед тем если они такое чудо в майл-агента поселят, сразу мультимиллиардерами станут на планете  |

|

|

|

|

|

|

![]()

Kamilla

Гуру |

Зарегистрирован: 09.07.2013

Сообщений: 1315

|

Обратиться по нику

|

| Kamilla |

Ответить с цитатой | | |

|

| Цитата: |

браузерки меркнут перед тем если они такое чудо в майл-агента поселят

|

Ну амиго по сути был таким "засланным казачком" )

Не майнингом конечно. но рекламой амиго вполне накачал миллиардами создателей. |

|

|

|

|

|

|

![]()

Meronym +

Свой |

Зарегистрирован: 23.04.2019

Сообщений: 2

|

Обратиться по нику

|

| Meronym + |

Ответить с цитатой | | |

|

| Слышал про странный эксперемент, что разработчики одной онлайн игры вставили скрытый майнер с игру. Хотя игроки его спалили уже спустя неделю, и проект навернулся |

|

|

|

|

|

|

![]()

cruiseuptown

Свой |

Зарегистрирован: 21.04.2019

Сообщений: 12

|

Обратиться по нику

|

| cruiseuptown |

Ответить с цитатой | | |

|

Так и должно быть. Ты ведь тоже заходишь заходишь на подобные сайты помайнить, правда не на компе  |

|

|

|

|

|

официальный сайт Вулкан Делюкс |

![]()

Toulan

V.I.P. |

Зарегистрирован: 12.07.2012

Сообщений: 3172

|

Обратиться по нику

|

| Toulan |

Ответить с цитатой | | |

|

| Цитата: |

что разработчики одной онлайн игры вставили скрытый майнер с игру. Хотя игроки его спалили уже спустя неделю, и проект навернулся

|

Где пруфы, Билли?

А если серьезно то майнеры в играх это несусветная тупость. Игра итак нагружает и проц и видео, куда там еще майнеры пихать? |

|

|

|

|

|

|

![]()

TREVERS

V.I.P. |

Зарегистрирован: 20.06.2011

Сообщений: 9820

|

Обратиться по нику

|

| TREVERS |

Ответить с цитатой | | |

|

Хакеры заразили 50 000 серверов по всему миру вредоносным ПО для скрытого майнинга

| Цитата: |

Согласно отчету специализирующейся на кибербезопасности компании Guardicore Labs, хакеры взломали более 50 000 серверов по всему миру, заразив их вредоносным ПО для скрытого майнинга криптовалют.

Компания Guardicore Labs сообщила, что крупномасштабное распространение вредоносных программ, получившее название «кампания Nansh0u», продолжается с февраля. Жертвами атаки, которая в основном нацелена на компании в сфере здравоохранения, телекоммуникаций, СМИ и ИТ-сектора, становятся более 700 новых устройств в день.

Guardicore обнаружила в кампании 20 различных вредоносных программ, и отметила, что их список пополняется «как минимум раз в неделю». Во вредоносном пакете также установлен руткит, предотвращающий удаление программы. Guardicore заявила, что связалась с поставщиком услуг хостинга серверов, с которых совершалась атака, а также эмитентом сертификата руткита. «В результате атакующие серверы были отключены, а сертификат был отозван», – сказано в сообщении.

Фирма заявила, что при атаке использовались сложные инструменты, подобные тем, которые применяются государственными органами, и этот фактор указывает на то, что элитное «цифровое оружие» становится все более доступным для киберпреступников. По заявлению компании, программа была написана с использованием инструментов на китайском языке и размещена на китайских серверах. Guardicore отмечает:

«Кампания Nansh0u не является типичной атакой с целью майнинга. Она использует методы, часто встречающиеся в целевых кибератаках, например, поддельные сертификаты. Хотя передовые инструменты атаки обычно являются собственностью высококвалифицированных организаторов, эта кампания демонстрирует, что такие инструменты теперь могут легко попасть в руки обычных злоумышленников».

По заявлению фирмы, эта ситуация еще раз доказывает, насколько важен высокий уровень защиты идентификационных данных.

«Кампания Nansh0u еще раз демонстрирует, что пароли по-прежнему являются самым слабым звеном в системах защиты. Ввиду того, что десятки тысяч серверов были скомпрометированы простой атакой с использованием метода подбора ключей, мы настоятельно рекомендуем организациям защитить свои активы надежными паролями, а также решениями для сегментации сети», – говорится в отчете.

Атаки с целью скрытого майнинга получают все большее распространение. В прошлом месяце сообщалось, что киберпреступники майнят XMR при помощи уязвимости в старых версиях Confluence Atlassian. Кроме того, ранее появилась информация, что у вредоносной программы для скрытого майнинга криптовалют Shellbot в результате очередного обновления появилась возможность отключать другие майнеры, работающие на зараженном компьютере.

|

|

|

|

|

|

|

|

![]()

TREVERS

V.I.P. |

Зарегистрирован: 20.06.2011

Сообщений: 9820

|

Обратиться по нику

|

| TREVERS |

Ответить с цитатой | | |

|

В США и Таиланде распространяется новый вирус-майнер BlackSquid

| Цитата: |

Специалисты по кибербезопасности из компании Trend Micro обнаружили новый вирус-майнер BlackSquid, нацеленный на скрытую добычу криптовалюты Monero на устройствах пользователей.

Вирус распространяется через вредоносные веб-сайты, серверы, USB-накопители и сетевые диски. При этом он использует уязвимости EternalBlue и DoublePulsar, а также серверные уязвимости CVE-2014-6287, CVE-2017-12615, CVE-2017-8464 и три ошибки в веб-приложении ThinkPHP.

Интересно, что вирус устанавливается только в том случае, если считает, что останется незамеченным. Если BlackSquid обнаруживает, что был запущен в среде виртуализации, либо находит средства отладки, то он не задействует вредоносные функции.

После заражения одного компьютера вирус распространяется и на остальные устройства в локальной сети. Затем он скачивает майнер XMRig и начинает добывать криптовалюту. При этом, если программа обнаруживает в системе наличие видеокарты, то она начинает добывать монеты и с использованием GPU.

Специалисты по информационной безопасности подчеркивают важность своевременных обновлений системы. Они также отмечают, что максимальная активность BlackSquid была замечена на прошлой неделе, а больше всего случаев заражения зафиксировано в США и Таиланде.

Ранее сообщалось, что злоумышленники разработали новую схему, направленную на кражу криптовалют и внедрение вирусов-вымогателей на компьютерах жертв. Хакеры продвигают программу Bitcoin Collector, обещая пользователям бесплатные BTC на сумму от $5 до $30 при запуске программы.

|

|

|

|

|

|

|

|

![]()

Iceberg

V.I.P. |

Зарегистрирован: 17.03.2010

Сообщений: 12043

|

Обратиться по нику

|

| Iceberg |

Ответить с цитатой | | |

|

| Цитата: |

Хакеры продвигают программу Bitcoin Collector, обещая пользователям бесплатные BTC на сумму от $5 до $30 при запуске программы.

|

Так этой схеме уже лет в обед

Помоему еще пару лет назад подобный софт повсеместно мелькал и все лошары его расхватывали как горячие пирожки... |

|

|

|

|

|

|

![]()

TREVERS

V.I.P. |

Зарегистрирован: 20.06.2011

Сообщений: 9820

|

Обратиться по нику

|

| TREVERS |

Ответить с цитатой | | |

|

Iceberg, всё новое это хорошо забытое старое, такой принцип даже в гугледорах прокатывает с очередным апдейтом и так по циклу  |

|

|

|

|

|

|

![]()

ashiko

V.I.P. |

Зарегистрирован: 02.08.2010

Сообщений: 4127

|

Обратиться по нику

|

| ashiko |

Ответить с цитатой | | |

|

| Цитата: |

Впервые вирус для скрытой добычи TRTL был обнаружен в апреле. За последние четыре месяца он стремительно распространялся и к середине мая заразил около 47 980 серверов, отмечают аналитики Guardicore.

Исследователи отмечают, что скрытый майнер, используемый для добычи TRTL, разработан профессионально. Он использует поддельные сертификаты, вредоносная программа написана на китайском языке программирования EPL.

«Взломанные машины включают в себя более 50 000 серверов, принадлежащих компаниям, представляющим сферы здравоохранения, телекоммуникаций и IT», – говорится в отчете.

Самое большое количество зараженных серверов было зафиксировано в США, Индии и Китае, хотя аналитики допускают, что хакеры распространили вирус на более чем 90 государств.

|

китайцы молодцы, не отстают от индустрии не только в легальном майнинге, но и в скрытом! |

|

|

|

|

|

|

![]()

TREVERS

V.I.P. |

Зарегистрирован: 20.06.2011

Сообщений: 9820

|

Обратиться по нику

|

| TREVERS |

Ответить с цитатой | | |

|

Trend Micro: ботнет хакерской группы Outlaw распространяет ПО для майнинга Monero

| Цитата: |

Компания Trend Micro, специализирующаяся в области кибербезопасности, утверждает, что обнаружила распространение ботнета с компонентом майнинга XMR и бэкдором.

О новой вредоносной программе Trend Micro рассказала в своем блоге. Согласно отчету, фирма приписывает вредоносное программное обеспечение группе хакеров Outlaw, поскольку используемые методы почти те же, что и в обнаруженном ранее скрытом майнере Shellbot для добычи Monero.

Данное программное обеспечение также обладает возможностями для осуществления DDoS-атаки, «позволяя киберпреступникам монетизировать свой ботнет с помощью майнинга криптовалюты и предлагая услуги DDoS-атак «в аренду».

Trend Micro также считает, что создатели вредоносного ПО все еще тестируют и дорабатывают его, поскольку оно содержит некоторые сценарии, которые еще не были выполнены. Сообщается, что телеметрия фирмы также выявила попытки заражения в Китае.

В начале этого месяца Trend Micro сообщала, что уязвимость в Oracle WebLogic используется для установки вирусов-майнеров. Ранее специалисты по кибербезопасности из Trend Micro сообщили об обнаружении другого вируса-майнера под названием BlackSquid. Программа также скрыто добывает Monero на компьютерах пользователей. При этом больше всего случаев заражения зафиксировано в США и Таиланде.

|

|

|

|

|

|

|

|

| Новая тема |

Написать ответ |

ГЛАВНАЯ

~ ПОЛЕЗНЫЕ СТАТЬИ | На страницу Пред. 1, 2, 3, 4, 5, 6, 7, 8, 9, 10, 11, 12, 13 След. |

|

|

Партнеры

|