|

На страницу Пред. 1, 2, 3, 4, 5, 6, 7, 8, 9, 10, 11, 12, 13 След. |

|

|

| Вс Фев 11, 2018 9:22 pm |

Start Post: Скрытые майнеры в основном работают на порносайтах  |

![]()

Iceberg

V.I.P. |

Зарегистрирован: 17.03.2010

Сообщений: 12043

|

Обратиться по нику

|

| Iceberg |

Ответить с цитатой | | |

|

Одна из самых неприятных разновидностей скрытого майнинга – браузерный майнинг, когда устройства простых посетителей сайтов используются для добычи криптовалюты (преимущественно без ведома самих пользователей).

Массовое использование криптоджекинга (cryptojacking) началось еще осенью 2017 года. Тогда больше всего внимания к этой проблеме привлек торрент-трекер The Pirate Bay, который сначала провел испытания и временно встроил криптовалютный майнер в некоторые страницы сайта, а после вернул эту практику в строй уже на постоянной основе. Тогда операторы трекера объяснили, что майнинг может стать новым средством монетизации и поможет ресурсу в будущем полностью избавиться от традиционной рекламы.

К сожалению, на данный момент основная проблема заключается в том, что владельцы сайтов далеко не всегда встраивают майнинговые скрипты в код своих ресурсов добровольно. Сайты все чаще подвергаются взлому с целью интеграции майнеров в их код. К тому же, даже если майнер не был установлен насильно, владельцы ресурсов крайне редко берут на себя труд предупредить о происходящем посетителей, то есть пользователям не предоставляют выбора и возможности отключения майнеров.

Ранее скрытые майнеры уже обнаруживали на YouTube, в тысячах интернет-магазинов и в приложениях для Android. Добывающие криптовалюту скрипты скрываются во вредоносной рекламе, прячутся от блокировкщиков при помощи диспетчера тегов Google, используют виджеты популярного сервиса LiveHelpNow, интегрированные в код множества сайтов, а популярные CMS и вовсе захлестнула волна атак, целью которых является именно установка майнинговых скриптов.

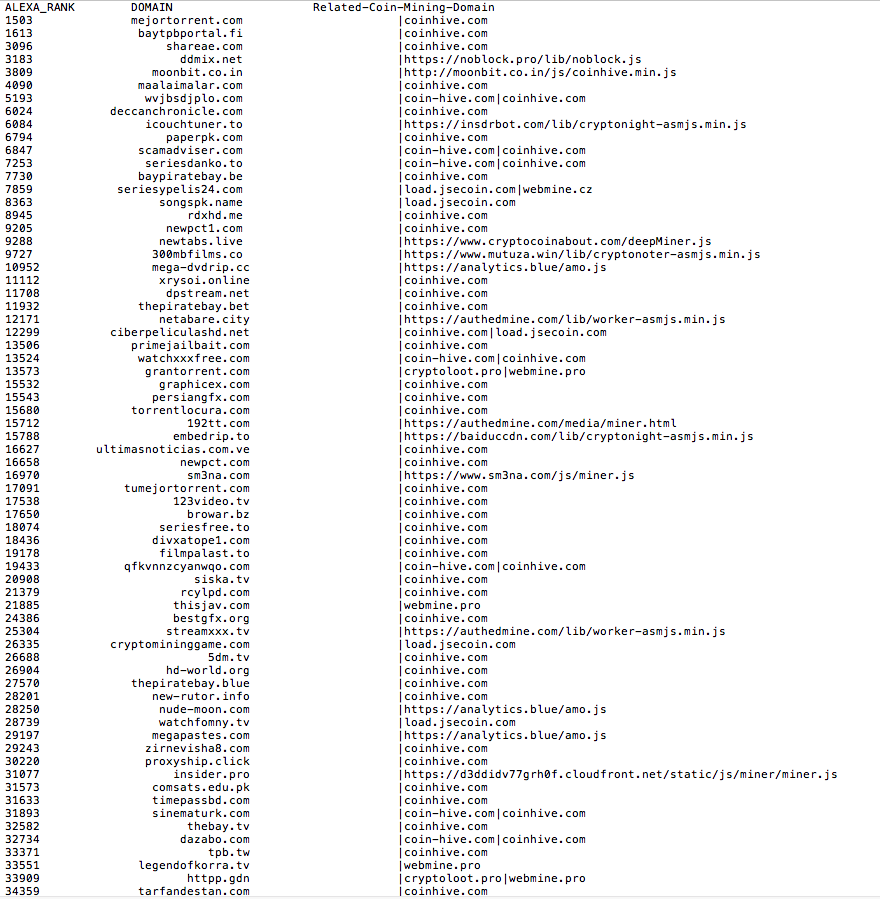

7 февраля 2018 года исследователи 360 Netlab опубликовали интересную статистику. Аналитики подсчитали, на каких сайтах вероятность натолкнуться на скрытого майнера будет наибольшей.

Эксперты использовали инструмент DNSMon, который помогает отслеживать связи между доменными именами. Как оказалось, криптоджекингом в настоящее время занимается 241 сайт из 100 000 самых популярных в интернете ресурсов, по данным Alexa. Специалисты опубликовали часть этого списка в официальном Twitter.

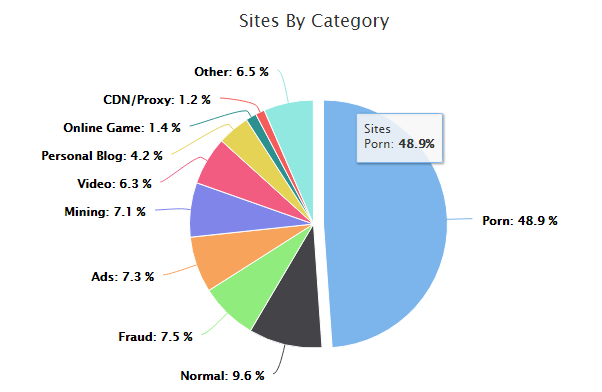

49% сайтов, которые добывают криптовалюты через браузеры своих посетителей, оказались ресурсами для взрослых. Причем большинство из них даже не являются настоящими порносайтами, в основном это ресурсы с адресами вроде streamxxx[.]tv, ориентированные на пользователей, которые редко смотрят порно, не знают, где его искать, и поэтому обращаются к поисковикам с простейшим запросом «porn».

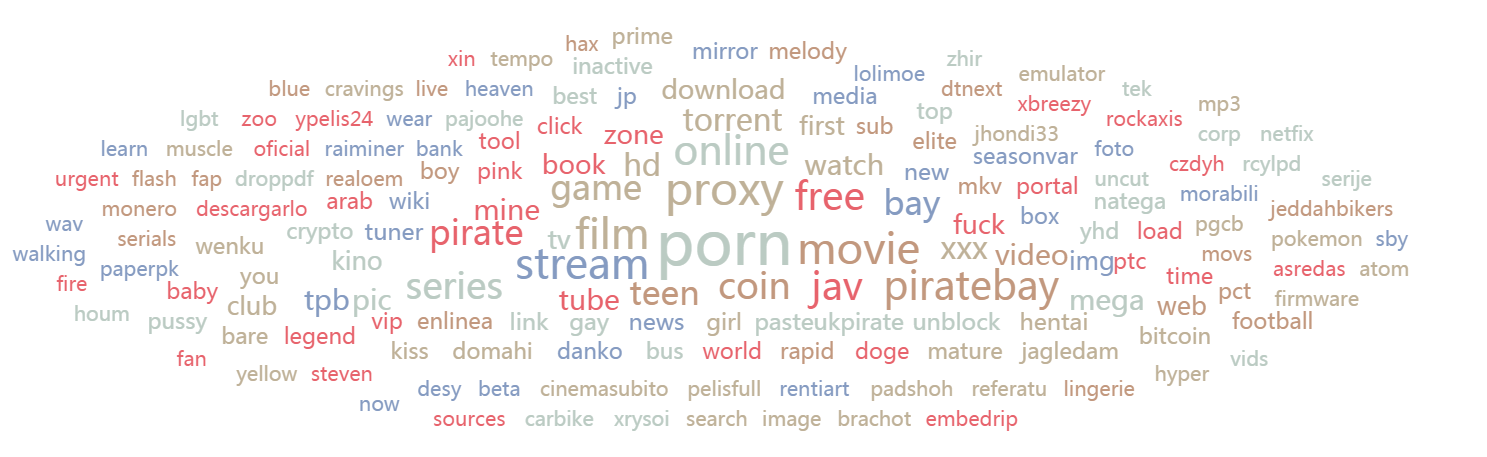

Ниже представлена карта ключевых слов для всех криптоджекинговых доменов, которая дает хорошее представление о том, где еще можно «встретить» скрытых майнеров.

|

|

|

|

|

|

|

![]()

Adler

V.I.P. |

Зарегистрирован: 23.07.2014

Сообщений: 2252

|

Обратиться по нику

|

| Adler |

Ответить с цитатой | | |

|

| Цитата: |

Группа хакеров Outlaw

|

что-то они часто гремят последнее время в сводках

молодцы, работают парняги  |

|

|

|

|

|

|

![]()

TREVERS

V.I.P. |

Зарегистрирован: 20.06.2011

Сообщений: 9820

|

Обратиться по нику

|

| TREVERS |

Ответить с цитатой | | |

|

Мошенники освоили кражу биткоинов через криптоматы с помощью фальшивого QR-кода

| Цитата: |

Стал известен новый способе мошенничества с использованием криптоматов, через которые пользователи покупают криптовалюты за фиатные деньги.

Мошенники используют специальные двухсторонние наклейки с QR-кодом, на которых размещен адрес кошелька преступников. Эти наклейки размещаются на сканере QR-кода банкоматов. На стороне, которая показывается пользователям, отображены слова «сканировать здесь». На обратной стороне расположен QR-код с адресом биткоин-кошелька преступников. Все выполнено таким образом, чтобы пользователь подумал, что просвечивающийся QR-код – это лишь подсказка для тех, кто не знает, что именно нужно прикладывать к сканеру.

Таким образом, пользователь показывает QR-код сканеру банкомата, чтобы получить биткоины на свой адрес, однако банкомат считывает QR-код мошенников. В итоге после оплаты биткоины отправляются не на адрес пользователя, а на адрес злоумышленников.

На наклейке выше QR-код отправляет биткоины на адрес 1JvHVnEsYsYsPo5SJfYfzVhMRoatmKE6ntS. На него прошла лишь одна транзакция на сумму 0.0868 BTC.

Отклонить уже совершенную транзакцию невозможно, однако можно избежать утраты BTC. Для этого нужно проверить отсканированный адрес и ваш собственный, поскольку после сканирования QR-кода криптомат показывает буквенно-цифровую строку кошелька, на который поступит криптовалюта. Если при каждой транзакции вы будете проверять адрес зачисления криптовалюты, то шанс потерять средства будет существенно ниже.

|

|

|

|

|

|

|

|

![]()

ceber

V.I.P. |

Зарегистрирован: 13.05.2010

Сообщений: 4290

|

Обратиться по нику

|

| ceber |

Ответить с цитатой | | |

|

TREVERS, старый добрый способ - как раньше клавиатуры в банкоматах подменяли, теперь коды

методы похожие, результаты одинаковые  |

|

|

|

|

|

|

![]()

TREVERS

V.I.P. |

Зарегистрирован: 20.06.2011

Сообщений: 9820

|

Обратиться по нику

|

| TREVERS |

Ответить с цитатой | | |

|

ФБР: программы-вымогатели собрали $144 млн за последние 6 лет

| Цитата: |

Согласно данным исследования Федерального бюро расследований, за шесть лет мошенники с помощью программ-вымогателей получили от своих жертв в общей сложности $144 млн в BTC.

В течение последних нескольких лет подобные программы применялись не только для вымогательства биткоинов у обычных пользователей, но также для блокировки компьютерных систем аэропортов, больниц и прочих учреждений. Так, согласно недавнему исследованию Proofpoint, 55% частных и государственных организаций США стали жертвами вымогателей в 2019 году.

Как правило, жертва видит на экране сообщение, в котором говорится, что ей нужно отправить криптовалюту на указанный адрес, а иначе доступ к системе и файлам получить не удастся. И хотя пользователям советуют не идти на поводу у мошенников, по данным ФБР некоторые все же выплачивают требуемый выкуп. Специальный агент ФБР Джоэл ДеКапуа (Joel DeCapua) объяснил:

«Ни один пострадавший не желает платить владельцу программы-вымогателя. Многие компании имеют страховку и в случае атаки обращаются к страховщику, который советует им как действовать дальше. Таким образом они перекладывают ответственность на третью сторону и могут сказать, что заплатили выкуп не по собственному желанию. Думаю, сумма растет именно из-за того, что выкуп часто покрывается страховкой».

Напомним, что ранее в этом месяце хакеры скомпрометировали пять юридических фирм в США и потребовали от каждой по два выкупа в 100 BTC: один для восстановления доступа к данным, другой для удаления их копии и неразглашения.

|

|

|

|

|

|

|

|

![]()

TREVERS

V.I.P. |

Зарегистрирован: 20.06.2011

Сообщений: 9820

|

Обратиться по нику

|

| TREVERS |

Ответить с цитатой | | |

|

ThreatFabric: три новых трояна крадут данные для доступа к биржам криптовалют и кошелькам

| Цитата: |

Компания ThreatFabric обнаружила три новых трояна: Cerberus, Hydra и Gustaff. Их основная цель – кража данных для доступа к биржам криптовалют, криптовалютным кошелькам и банковским приложениям.

Амстердамская компания ThreatFabric, специализирующаяся на кибербезопасности в финансовой индустрии, обнаружила троян Cerberus, который крадет коды двухфакторной аутентификации, сгенерированные приложением Google Authenticator для интернет-банкинга, аккаунтов электронной почты и бирж криптовалют.

Как сообщает ThreatFabric, биржа криптовалют Coinbase - одна целей Cerberus, наряду с крупными финансовыми учреждениями по всему миру и приложениями социальных сетей. Компания пока не обнаружила рекламу обновленных функций Cerberus в даркнете. Это означает, что обновленная версия «все еще находится на стадии тестирования, но может быть выпущена в ближайшее время».

В отчете ThreatFabric говорится, что троян удаленного доступа Cerberus впервые был обнаружен в конце июня прошлого года, придя на смену трояну Anubis и превратившись в один из самых популярных продуктов «вредоносные программы как услуга» (Malware-as-a-Service).

ThreatFabric отмечает, что Cerberus был обновлен в середине января 2020 года, и в новой версии появилась возможность кражи токенов двухфакторной аутентификации из Google Authenticator, а также PIN-кодов блокировки экрана устройства. После установки Cerberus может загружать содержимое устройства и устанавливать соединения, предоставляя злоумышленнику полный удаленный доступ к устройству. Затем троян можно использовать для работы с любым приложением, включая банковские, и для доступа к биржам криптовалют.

«Функция, обеспечивающая кражу учетных данных блокировки экрана устройства (PIN-код и шаблон блокировки), обеспечивается простым оверлеем, который потребует от жертвы разблокировки устройства. Из реализации трояна мы можем сделать вывод, что эта кража учетных данных блокировки экрана была создана для того, чтобы злоумышленники могли удаленно разблокировать устройство в своих целях, когда жертва его не использует. Это еще раз подтверждает богатое воображение преступников, которые создают изощренные инструменты для достижения своих целей».

В отчете рассматриваются еще два трояна удаленного доступа, появившиеся после Anubis - Hydra и Gustaff.Разработчики Hydra недавно расширили сферу действия программы, сделав своей основной целью турецкие банки и кошельки на блокчейне. Gustaff нацелен на австралийские и канадские банки, кошельки для криптовалют и правительственные веб-сайты.

Три трояна, включая Cerberus, ориентированы как минимум на 26 криптовалютных бирж и поставщиков криптовалютных сервисов, в том числе Coinbase, Binance, Xapo, Wirex и Bitpay. Потенциальная защита от Cerberus - использование физического ключа аутентификации для предотвращения удаленных атак. Эти ключи требуют физический доступ к устройству, что помогает минимизировать риск успешной атаки.

Хакеры все чаще нацеливаются на пользователей криптовалют. По данным CipherTrace, в прошлом году убытки от хакерских атак снизились, но общие потери от преступлений в индустрии криптоактивов выросли до $4.52 млрд с $1.74 млрд в 2018 году.

|

|

|

|

|

|

|

|

![]()

Toulan

V.I.P. |

Зарегистрирован: 12.07.2012

Сообщений: 3172

|

Обратиться по нику

|

| Toulan |

Ответить с цитатой | | |

|

| Цитата: |

Хакеры все чаще нацеливаются на пользователей криптовалют.

|

да они помоему уже плотно на них перешли

ибо профитно, модно, стильно, молодежно  |

|

|

|

|

|

|

![]()

TREVERS

V.I.P. |

Зарегистрирован: 20.06.2011

Сообщений: 9820

|

Обратиться по нику

|

| TREVERS |

Ответить с цитатой | | |

|

Новый вирус подверг опасности пользователей Binance и Coinbase

| Цитата: |

Недавно стало известно, что злоумышленники научились перехватывать одноразовые пароли Google Authenticator, после чего могли завладеть всеми приложениями на мобильном устройстве, использующих эту систему безопасности.

Совершать мошеннические действия на платформе Android они смогли благодаря троянскому вирусу Cerberus, который получил новую модификацию и смог перехватывать пароли Google Authenticator. Под угрозой оказались не только криптоприложения, но и банковские приложения, почты и биржевые аккаунты.

Вирус Cerberus поставил под угрозу множество торговых площадок, включая Coinbase, Binance, Bitfinex. Затрагивая мир криптовалют, пользователи криптокошельков Cryptopay, Blockchain Wallet, Bitcoin Wallet и других так же оказались в зоне поражения. Ознакомиться с полным перечнем уязвимых приложений и ресурсов можно на сайте разработчиков Threatfabric, которые и обнаружили вирусное программное обеспечение.

Аналитики Threatfabric предположили, что вирус пока что находится в стадии тестирования и не получил широкого распространения, но это может случиться в самое ближайшее время, и миллионы счетов пользователей окажутся в большой опасности.

Еще об одном виде мошенничества стало известно 27 февраля. На этот раз злоумышленники научились подделывать адреса при покупке криптовалюты через специальное терминальное ПО (Криптоматы) и совершают это с помощью махинаций со встроенными в аппараты сканерами.

|

|

|

|

|

|

|

|

![]()

Iceberg

V.I.P. |

Зарегистрирован: 17.03.2010

Сообщений: 12043

|

Обратиться по нику

|

| Iceberg |

Ответить с цитатой | | |

|

В оффлайне вирусы, в онлайне вирусы, в крипте вирусы

жить стало опасно  |

|

|

|

|

|

|

![]()

TREVERS

V.I.P. |

Зарегистрирован: 20.06.2011

Сообщений: 9820

|

Обратиться по нику

|

| TREVERS |

Ответить с цитатой | | |

|

Хакеры украли свыше 1.4 млн XRP через расширение Ledger Live для Chrome

| Цитата: |

Злоумышленники украли более 1.4 млн XRP ($230 000) с помощью мошеннического расширения Ledger Live для браузера Chrome. Об этом сообщил пользователь Twitter xrpforensics.

Расширение распространяется с помощью рекламных объявлений в поисковой системе Google. Оно не имеет никакого отношения к производителю аппаратных кошельков Ledger.

После того, как пользователь его устанавливает, оно получает доступ к кодовым фразам для восстановления кошельков и передает их злоумышленникам, которые на основе этих фраз генерируют ключи и выводят криптовалюты.

«Только за последний месяц они украли более 200 000 XRP», – говорится в сообщении.

Впоследствии xrpforensics написал, что реальная сумма может быть намного больше. При этом могли быть украдены и другие криптовалюты, но у него нет информации об этом.

Если более детально изучить принцип работы расширения, можно обнаружить, что оно отправляет запрос для передачи данных пользователя на свой сервер.

Если пользователи не хотят попасться на уловки мошенников, рекомендуется скачивать инструменты для работы с аппаратными кошельками только с сайта производителя.

В сети распространяется еще одна мошенническая схема, связанная с кражей XRP. Злоумышленники создали YouTube-канал, на котором от имени генерального директора Ripple Брэда Гарлингхауса (Brad Garlinghouse) предлагают принять участие в раздаче 50 млн XRP. На канал подписано уже примерно 277 000 человек. На нем находится лишь одно видео с предложением фиктивной раздачи. Его загрузили 19 марта и за 6 дней оно набрало уже более 85 000 просмотров. Злоумышленники поступили достаточно хитро, поскольку в видео вставили реальные кадры интервью Гарлингхауса, которое он дал в прошлом месяце.

|

|

|

|

|

|

|

|

![]()

Polaris

V.I.P. |

Зарегистрирован: 23.03.2010

Сообщений: 3653

|

Обратиться по нику

|

| Polaris |

Ответить с цитатой | | |

|

| Цитата: |

Оно не имеет никакого отношения к производителю аппаратных кошельков Ledger.

|

вот что бывает когда производитель не озаботился о заполнении свободных ниш во всех аспектах |

|

|

|

|

|

|

![]()

TREVERS

V.I.P. |

Зарегистрирован: 20.06.2011

Сообщений: 9820

|

Обратиться по нику

|

| TREVERS |

Ответить с цитатой | | |

|

Фальшивый OTC: мошенники продали через Hydra поддельные купюры на 1 млрд рублей за криптовалюты

| Цитата: |

Сотрудники МВД России выявили мошенников, которым удалось продать в даркнете поддельные купюры на 1 млрд рублей за криптовалюты через «черный рынок» Hydra.

Фальшивомонетчики печатали купюры высокого качества в Нижнем Новгороде, затем продавали их в различные регионы России через даркнет-площадку Hydra. После получения оплаты в криптовалютах злоумышленники отправляли партию фальшивых денег по поддельным паспортам через московскую транспортную компанию. Купюры оставляли в тайниках и сообщали их координаты «покупателям».

Участники преступной схемы общались между собой только через «зеркала» Hydra, которые поочередно блокировались Роскомнадзором. Доступ к Hydra осуществлялся через анонимную сеть Tor, поэтому найти преступников было непросто. По словам сотрудников полиции, преступная организация состояла из нескольких человек, однако мошенники не были знакомы и знали друг друга только по псевдонимам.

Первые поддельные рубли были обнаружены полицией Татарстана еще в прошлом году, однако сотрудникам полиции удалось выйти на организаторов схемы через рядовых сбытчиков только этой весной. По данным следствия, создателем интернет-магазинов на Hydra, через которые продавались поддельные деньги, оказался житель Балашихи Александр Порхунов, а сбытом занималась москвичка Юлия Исаева. Кроме того, в Нижегородской области были задержаны трое «производителей» купюр, у которых правоохранительные органы изъяли оборудование для печати фальшивых рублей.

Следствие считает, что преступники орудовали в даркнете около года и смогли провести до 3000 сделок, продав около 1 млрд рублей в купюрах номиналом 5000, 2000 и 1000 рублей. Однако до сих пор неизвестно, какие криптовалюты мошенники принимали в качестве оплаты.

Напомним, что в конце прошлого года Hydra решила провести ICO среди своих крупных «клиентов», объявив о планах собрать до $300 миллионов. До сих пор неизвестно, прошел ли этот токенсейл в реальности. Однако сама нелегальная площадка до сих пор не закрыта и продолжает функционировать.

|

|

|

|

|

|

|

|

![]()

TREVERS

V.I.P. |

Зарегистрирован: 20.06.2011

Сообщений: 9820

|

Обратиться по нику

|

| TREVERS |

Ответить с цитатой | | |

|

Разработчики программ-вымогателей начинают переходить с BTC на XMR

| Цитата: |

Разработчики программы-вымогателя Sodinokibi отказались от биткоина в пользу монеро, чтобы усложнить правоохранительным органам отслеживание их «партнеров».

«Европол официально заявил, что Monero отследить нельзя, - написали разработчики на хакерском форуме. – Благодаря использованию браузера Tor и Monero в качестве валюты можно оставаться полностью невидимыми в сети для полиции и государственных ведомств. Мы в принудительном порядке уходим от BTC в пользу XMR, чтобы наши распространители могли быть более анонимными».

Sodinokibi_bitcoin_monero_2020_001.png

Требование выкупа в Monero; «BITCOIN (+10%)»

«Через какое-то время биткоин будет полностью удален. Жертвы должны начать понимать новую криптовалюту, как и другие работающие с нами заинтересованные участники», - также пишут они.

В конце прошлого года аналитик Европола Ярек Якубчек (Jerek Jakubcek) представил презентацию, в которой сообщил, что если преступники используют Monero, то эффективность расследования дел сводится к нулю.

«Подозреваемый использовал браузер TOR и Monero, в связи с чем мы не могли отследить перемещение средств. Мы также не могли отследить IP-адреса. Другими словами, мы были бессильны. Информация в блокчейне биткоина была доступна для анализа, поэтому мы зашли так далеко. Но в случае с Monero мы дошли до определенной точки, на которой расследование пришлось остановить. Это классический пример одного из множества случаев, когда подозреваемый принял решение перевести свои активы из биткоина или эфира в монеро», – заявил он тогда.

|

|

|

|

|

|

|

|

![]()

TREVERS

V.I.P. |

Зарегистрирован: 20.06.2011

Сообщений: 9820

|

Обратиться по нику

|

| TREVERS |

Ответить с цитатой | | |

|

Google удалил 49 расширений браузера Chrome для кражи криптовалют

| Цитата: |

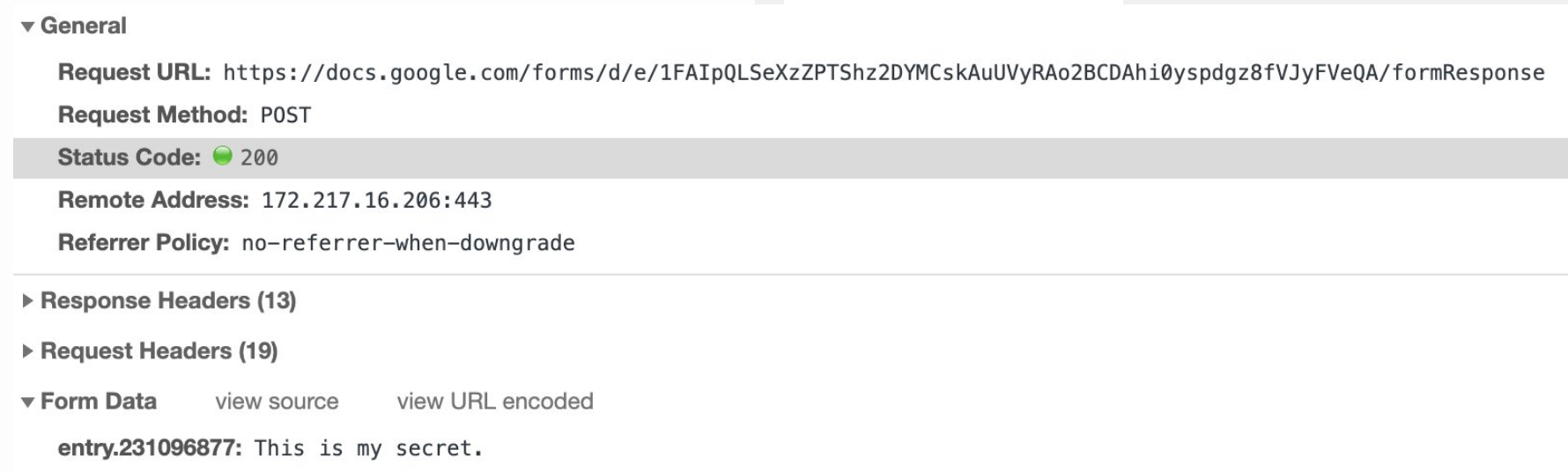

Google удалил из интернет-магазина для браузера Chrome 49 расширений. Эти приложения распространялись под видом утилит для работы с криптовалютными кошельками, но содержали вредоносный код.

Директор и исследователь по безопасности платформы MyCrypto Гарри Денли (Harry Denley), обнаруживший эти расширения, считает, что все они были созданы одним человеком или группой, предположительно, из России.

«Все представленные расширения функционируют одинаково, различаются они только тем, что ориентированы на разные категории пользователей», - сообщил Денли.

Все 49 расширений распространялись под видом официальных утилит для работы с криптовалютными кошельками KeepKey, Ledger, Exodus, Trezor, MetaMask, Jaxx, MyEtherWallet, Electrum. Они умело копировали интерфейс настоящих расширений и функционировали почти идентично. Но введенные пользователем данные, в том числе закрытые ключи и мнемонические фразы, отправлялись злоумышленникам.

Денли решил провести эксперимент и ввел в одном из мошеннических расширений данные своего тестового кошелька. В результате он выяснил, что средства с кошельков пропадают не сразу:

«Вероятно, злоумышленники выжидают, пока на кошельке не окажется более внушительная сумма, либо они пока не смогли автоматизировать процесс и им приходится опустошать кошельки в ручном режиме».

Исследователь указал на три публичных случая (1, 2, 3) кражи криптовалют, где, по его мнению, пользователи стали жертвами этих 49 расширений. Он заявил, что злоумышленники наверняка попытаются вновь добавить вредоносные расширения в интернет-магазин Chrome.

Денли призвал пользователей сообщать о любых подозрительных расширениях, которые могут стать причиной взлома кошелька, через сайт CryptooveredDB. Это поможет быстрее отследить вредоносные расширения и удалить их.

|

|

|

|

|

|

|

|

![]()

TREVERS

V.I.P. |

Зарегистрирован: 20.06.2011

Сообщений: 9820

|

Обратиться по нику

|

| TREVERS |

Ответить с цитатой | | |

|

Антивирусная компания ESET разрушила ботнет для майнинга Monero

| Цитата: |

Словацкая антивирусная компания ESET сообщила об успешном противодействии ботнету из 35 000 компьютеров в Латинской Америке, который добывал XMR.

Ботнет VictoryGate, 90% устройств которого находятся в Перу, использует мощности зараженных компьютеров для криптоджекинга — добычи анонимной криптовалюты Monero без ведома пользователей. Майнинг потребляет ресурсы зараженного устройства и теоретически может привести к его выходу из строя.

Интересно, что для заражения использовались USB-накопители. Вирус прятал оригинальные файлы в скрытую папку и создавал свои копии с таким же названием. Пользователи, пытающиеся открыть свой файл, запускали вирус, который заражал их компьютеры.

После обнаружения ботнета специалисты ESET смогли вывести его из строя благодаря тому, что уничтожили «командный центр» зараженной сети. Кроме того, они установили там перенаправление на собственный сервер компании, чтобы отслеживать активность зараженных компьютеров.

«Несмотря на наши усилия, зараженные USB-накопители продолжают циркулировать в Латинской Америке. Разница лишь в том, что боты не будут получать команды с сервера. Хотя те компьютеры, которые получили задания до того, как мы вывели сервер из строя, будут продолжать добывать криптовалюты», — отмечается в заявлении компании.

Интересно, что во второй половине 2019 года количество атак криптоджекинга снизилось на 78%. Одна из причин – закрытие сервиса Coinhive. Но в 2020 году такие атаки снова набрали популярность. Так, вирус Kinsing заразил тысячи серверов Docker.

|

|

|

|

|

|

|

|

![]()

Coooler

V.I.P. |

Зарегистрирован: 21.06.2010

Сообщений: 4368

|

Обратиться по нику

|

| Coooler |

Ответить с цитатой | | |

|

| Цитата: |

После обнаружения ботнета специалисты ESET смогли вывести его из строя благодаря тому, что уничтожили «командный центр» зараженной сети. Кроме того, они установили там перенаправление на собственный сервер компании, чтобы отслеживать активность зараженных компьютеров.

|

ахаха, хакнули хакеров получается?

А это вообще законно? |

|

|

|

|

|

|

| Новая тема |

Написать ответ |

ГЛАВНАЯ

~ ПОЛЕЗНЫЕ СТАТЬИ | На страницу Пред. 1, 2, 3, 4, 5, 6, 7, 8, 9, 10, 11, 12, 13 След. |

|

|

Партнеры

|