|

На страницу Пред. 1, 2, 3, 4, 5, 6, 7, 8, 9, 10, 11, 12, 13 След. |

|

|

| Вс Фев 11, 2018 9:22 pm |

Start Post: Скрытые майнеры в основном работают на порносайтах  |

![]()

Iceberg

V.I.P. |

Зарегистрирован: 17.03.2010

Сообщений: 12043

|

Обратиться по нику

|

| Iceberg |

Ответить с цитатой | | |

|

Одна из самых неприятных разновидностей скрытого майнинга – браузерный майнинг, когда устройства простых посетителей сайтов используются для добычи криптовалюты (преимущественно без ведома самих пользователей).

Массовое использование криптоджекинга (cryptojacking) началось еще осенью 2017 года. Тогда больше всего внимания к этой проблеме привлек торрент-трекер The Pirate Bay, который сначала провел испытания и временно встроил криптовалютный майнер в некоторые страницы сайта, а после вернул эту практику в строй уже на постоянной основе. Тогда операторы трекера объяснили, что майнинг может стать новым средством монетизации и поможет ресурсу в будущем полностью избавиться от традиционной рекламы.

К сожалению, на данный момент основная проблема заключается в том, что владельцы сайтов далеко не всегда встраивают майнинговые скрипты в код своих ресурсов добровольно. Сайты все чаще подвергаются взлому с целью интеграции майнеров в их код. К тому же, даже если майнер не был установлен насильно, владельцы ресурсов крайне редко берут на себя труд предупредить о происходящем посетителей, то есть пользователям не предоставляют выбора и возможности отключения майнеров.

Ранее скрытые майнеры уже обнаруживали на YouTube, в тысячах интернет-магазинов и в приложениях для Android. Добывающие криптовалюту скрипты скрываются во вредоносной рекламе, прячутся от блокировкщиков при помощи диспетчера тегов Google, используют виджеты популярного сервиса LiveHelpNow, интегрированные в код множества сайтов, а популярные CMS и вовсе захлестнула волна атак, целью которых является именно установка майнинговых скриптов.

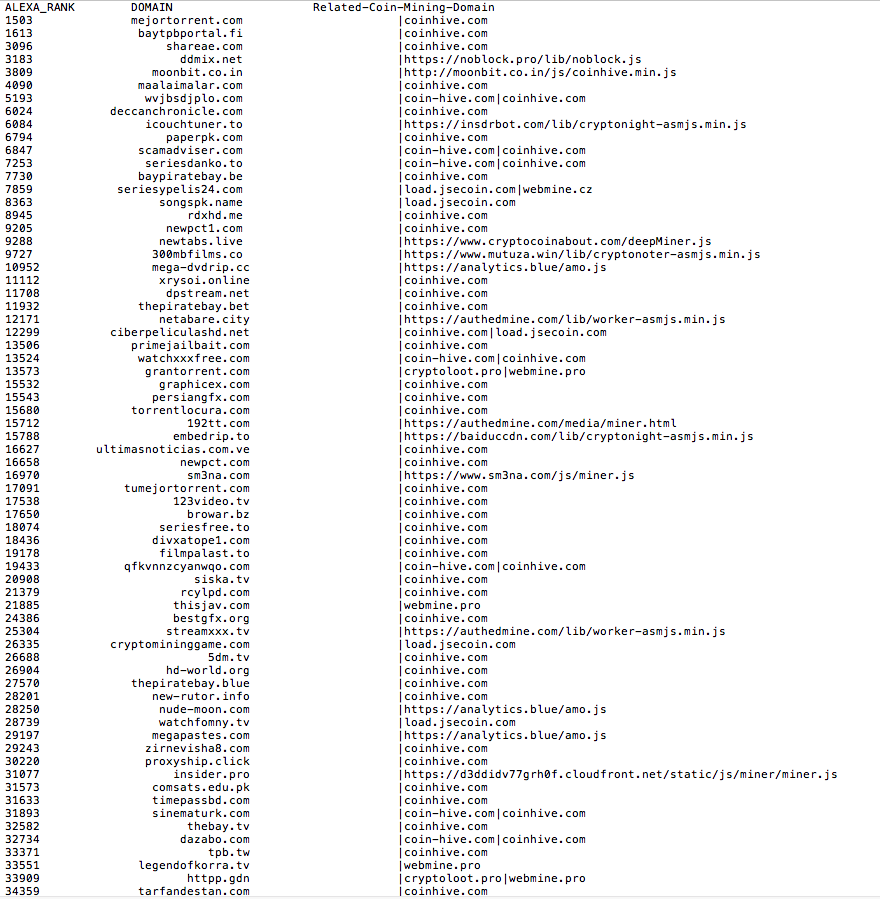

7 февраля 2018 года исследователи 360 Netlab опубликовали интересную статистику. Аналитики подсчитали, на каких сайтах вероятность натолкнуться на скрытого майнера будет наибольшей.

Эксперты использовали инструмент DNSMon, который помогает отслеживать связи между доменными именами. Как оказалось, криптоджекингом в настоящее время занимается 241 сайт из 100 000 самых популярных в интернете ресурсов, по данным Alexa. Специалисты опубликовали часть этого списка в официальном Twitter.

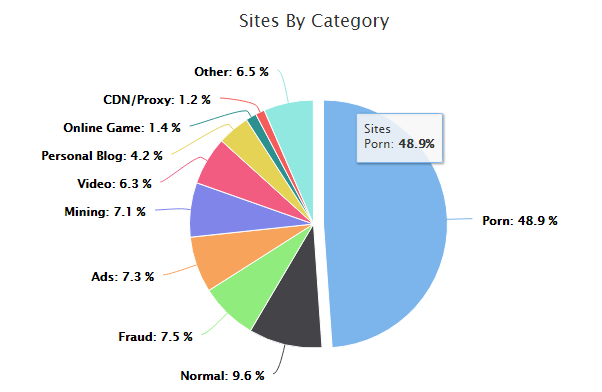

49% сайтов, которые добывают криптовалюты через браузеры своих посетителей, оказались ресурсами для взрослых. Причем большинство из них даже не являются настоящими порносайтами, в основном это ресурсы с адресами вроде streamxxx[.]tv, ориентированные на пользователей, которые редко смотрят порно, не знают, где его искать, и поэтому обращаются к поисковикам с простейшим запросом «porn».

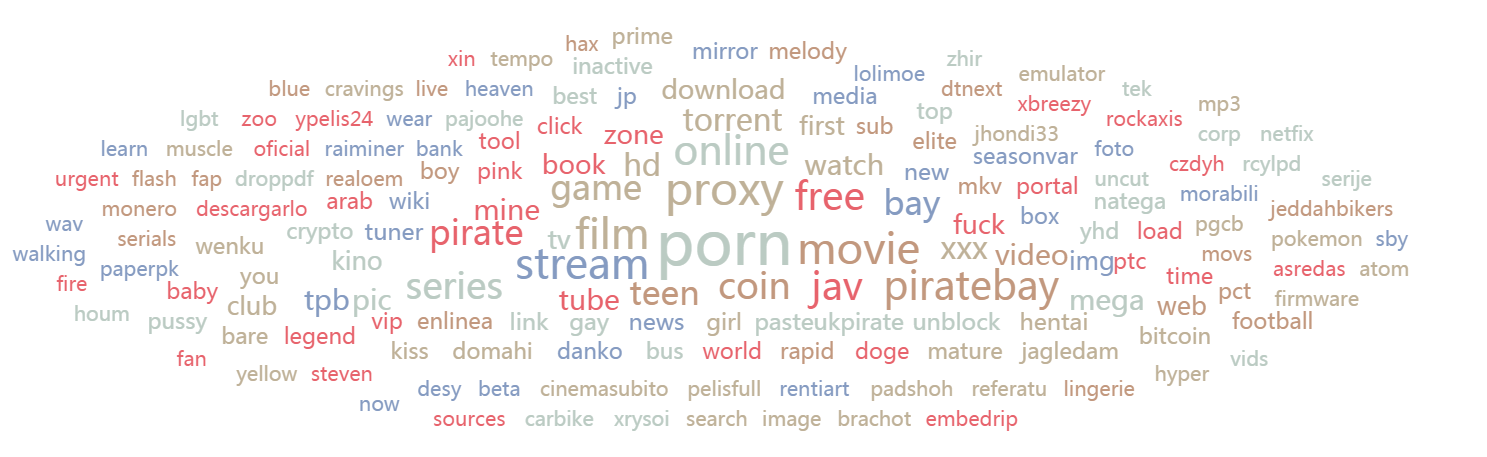

Ниже представлена карта ключевых слов для всех криптоджекинговых доменов, которая дает хорошее представление о том, где еще можно «встретить» скрытых майнеров.

|

|

|

|

|

|

|

![]()

TREVERS

V.I.P. |

Зарегистрирован: 20.06.2011

Сообщений: 9820

|

Обратиться по нику

|

| TREVERS |

Ответить с цитатой | | |

|

Исследователи обнаружили DoS-атаку способную замедлить платежи в Lightning Network

| Цитата: |

Согласно недавнему исследованию, сеть Lightning Network поверх блокчейна Биткоина может оказаться уязвимой для простой и разрушительной DoS-атаки.

Исследование, выпущенное Сааром Тохнером (Saar Tochner), Авивом Зохаром (Aviv Zohar) и Стефаном Шмидом (Stefan Schmid), описывает DoS-атаку, которая может быть использована для замедления или даже остановки значительной доли платежей в сети. Документ под названием «Захват маршрутов в платежных сетях», был опубликован в середине прошлого месяца.

«Атака допускает вмешательства в платежи Lightning Network», - отмечает Зохар.

Подобная атака возможна, потому что каждый платеж Lightning Network передается через сеть узлов для достижения пункта назначения. Если один из этих промежуточных узлов ведет нечестную игру, он может замедлить платеж вместо того, чтобы быстро передать его дальше. Более того, в настоящее время, по словам Зохара, выполнение подобной DoS-атаки достаточно легко реализовать, так как сеть маршрутизации LN все еще слабо развита.

«Ее очень легко выполнить. Требуется открыть несколько каналов Lightning для ключевых точек, пообещать нулевые сборы, а затем не передавать платежи», - сказал он.

Реализацию подобной атаки исследователи еще не наблюдали в реальных условиях, но она потенциально может затруднить использование Lightning Network. Это открытие привлекло внимание разработчиков, работающих над Биткоином и LN.

«Документ очень интересный, так же как и анализ различных эвристических методов, используемых для поиска маршрутов. Мы очень рады, что независимые исследователи изучают уязвимости», - сказал технический директор стартапа Acinq Фабрис Друин (Fabrice Drouin).

«Усиленный» отказ в обслуживании

Когда пользователь отправляет платеж через LN, его приложение решает, какой путь выбрать, основываясь на многих факторах, включая оценку маршрута по наименьшим комиссиям. Хотя в сети Lightning есть сотни узлов, злоумышленник может использовать эту атаку с целью повысить вероятность того, что его узел будет выбран. Он может сделать это, «анализируя, как каждая реализация вычисляет маршруты для разработки стратегии, которая позволяет злоумышленникам выбирать свои узлы на максимально возможном количестве маршрутов», - сказал Друин.

«Можно открывать каналы, которые предлагают короткие и недорогие маршруты в сети, которые затем выбираются (почти всегда) для платежей», - пояснил Зохар.

Таким образом, злоумышленники могут перехватывать значительную часть платежей сети в определенный момент времени. «Мы обнаружили, что всего пяти новых ссылок достаточно, чтобы привлечь большую часть (65–75%) трафика, независимо от используемого клиента», - поясняется в документе. Более того, злоумышленники могут повторять эти действия, чтобы обеспечить прекращение платежей.

«Затем, когда приходит запрос на платеж, можно просто отказаться от его отправки. Тогда выбирается новый путь и каналы атакующего снова попадают в маршрут», - сказал Зохар. «Я думаю, что сейчас сеть не используется интенсивно, и нарушение ее работы не нанесет слишком большого ущерба. Атака не приносит злоумышленнику прямой прибыли, поэтому стимул будет существовать только в том случае, если Lightning активно используется в качестве платежной сети», - сказал Зохар.

Следует отметить, что для злоумышленника такой маневр недешев, утверждает Друин, потому что «ему необходимо открывать фактические каналы и блокировать средства, которые будут недоступны, и оплачивать комиссии блокчейна всякий раз, когда платеж заблокирован и время вышло».

Тем не менее, Зохар утверждает, что «траты не настолько велики, учитывая ущерб, который можно нанести». Злоумышленнику потребуется около 20 новых каналов, чтобы атаковать около 80% всех транзакций, поэтому общие затраты на атаку составят около $2000».

Разработчики Lightning согласны, что это серьезный вектор атаки, но они надеются, что будущие изменения значительно усложнят ее реализацию.

«Об этом пока непросто говорить, потому что мы все еще разрабатываем систему маршрутизации в LND», - сказал Алекс Босуорт (Alex Bosworth), руководитель направления разработки инфраструктуры в Lightning Labs.

Босворт отметил, что изменения происходят быстро, и что новая версия LND, которая вышла на прошлой неделе, например, имеет некоторые «серьезные изменения», влияющие на маршрут, который анализировали исследователи.

«Я бы не сказал, что сейчас существует способ остановить людей, которые пытаются помешать платежам, потому что это система, где любой может участвовать в обработке платежей», - сказал он.

«Батутные» платежи

Код Lightning меняется очень быстро, и в разработке находятся еще много вариантов. По словам разработчиков, некоторые из грядущих изменений могут усложнить злоумышленникам атаку, в том числе система запрета работы «плохих» пользователей.

«По мере роста сети реализации Lightning будут развертывать более агрессивную эвристику, чтобы запретить работу пиров, ведущих себя ненадлежащим образом», - сказал Друин. «Например, мы не просто смотрим на самые низкие комиссии при расчете маршрутов, мы пытаемся выбрать более старые каналы, поэтому злоумышленнику придется подождать и хорошо себя зарекомендовать, прежде чем он сможет осуществить атаку».

Друин утверждает, что в будущем появятся и другие улучшения, в том числе «батутные» платежи - функция, предложенная разработчиком технологии Lightning в Blockstream Кристианом Декером (Christian Decker).

Работа Lightning должна быть мгновенной, но за кулисами каждый узел в сети, обеспечивающий платеж из пункта А в пункт В, должен выполнить небольшой расчет, поскольку он переносит данные. На самом деле, не все пользователи LN имеют достаточно мощное оборудование для выполнения этих вычислений, что требует использования системы «батута».

Обычный пользователь в сегодняшней сети может отправлять платеж в биткоинах со смартфона, который сложно назвать мощным устройством. Идея состоит в том, чтобы позволить меньшим узлам передавать вычисления на аутсорсинг «батутным» узлам, которые обладают большей вычислительной мощностью.

Напомним, что в середине сентября технический директор Lightning Labs Олаолува Осунтокун (Olaoluwa Osuntokun) и компания ACINQ сообщили, что недавно обнаруженные в Lightning Network уязвимости уже используются злоумышленниками.

|

|

|

|

|

|

|

|

![]()

Doc

V.I.P. |

Зарегистрирован: 31.03.2010

Сообщений: 4909

|

Обратиться по нику

|

| Doc |

Ответить с цитатой | | |

|

подскажите ситуацию, при которой надо атаковать ддосом (явно не дешевым) Lightning Network?

чтобы с них же трясти бабло для прекращения, или что? |

|

|

|

|

|

|

![]()

TREVERS

V.I.P. |

Зарегистрирован: 20.06.2011

Сообщений: 9820

|

Обратиться по нику

|

|

|

|

![]()

TREVERS

V.I.P. |

Зарегистрирован: 20.06.2011

Сообщений: 9820

|

Обратиться по нику

|

| TREVERS |

Ответить с цитатой | | |

|

Исследование: количество случаев криптовалютных вымогательств с использованием ботнетов растет

| Цитата: |

По мнению исследователей, преступники все чаще используют ботнетов для рассылки по электронной почте писем с требованием выкупа в криптовалютах за нераспространение компрометирующей жертву информации.

На прошедшей на этой неделе в Цюрихе конференции Advance in Financial Technology команда, состоящая из исследователей Австрийского технологического института и экспертов поставщика услуг по обеспечению безопасности GoSecure, продемонстрировала примеры таких писем и рассказала, что процесс вымогательства обычно проходит легко и оказывается очень прибыльным.

Используя общедоступную информацию о взломе данных, исследователи обнаружили, что один экземпляр популярного ботнета Necurs запустил более 80 кампаний и разослал 4.3 миллиона электронных писем. Эксперты изучили эти письма и обнаружили, что почти во всех случаях преступники на самом деле не располагали компрометирующей информацией о жертвах.

Исследователи рассказали, что ботнет был на удивление прибыльным – арендуя его за $10 000 в месяц, вымогатели зарабатывали не менее $130 000. Масара Паке-Клустон (Masarah Paquet-Clouston) из GoSecure отметил, что такие кампании невероятно просты по сравнению с большинством других схем вымогательства, во многом благодаря использованию криптовалют.

«Если вы посмотрите на традиционные рассылки спама, то увидите, что там схемы получения дохода гораздо сложнее. Однако с криптовалютами вымогательства стали проще», – сказал Паке-Клустон.

Примеры, представленные исследователями, описывают электронные письма, информирующие жертву о том, что хакер раскроет компрометирующую личную информацию, если жертва своевременно не выплатит выкуп в криптовалютах. Например, в одном письме утверждается, что хакеры осуществляли наблюдение за компьютером жертвы с помощью вредоносных программ:

«Привет! Как вы могли заметить, я отправил вам электронное письмо с вашего аккаунта. Это означает, что у меня есть полный доступ к вашей учетной записи. Я наблюдаю за вами уже несколько месяцев. Дело в том, что вы заразились вредоносным ПО через сайт для взрослых, который вы посетили».

Отслеживание адресов биткоина и языков, используемых в электронных письмах, позволило исследователям лучше понять, как работают ботнеты. Например, мошенники взимали с представителей некоторых национальностей более высокие выкупы. Причем размер выкупа с носителей английского языка в среднем составлял около $745 по сравнению с испаноязычными жертвами, с которых в среднем требовали около $249.

Ботнет повторно использовал адреса Биткоина более 3 миллионов раз, и исследователи предположили, что это делалось с целью упростить платежи. Только 0.135% полученных преступниками биткоинов можно было отследить на публично проверяемых кошельках на биржах, что свидетельствует об использовании CoinJoins и других способах маскировки транзакций перед выводом средств в фиатные валюты.

По словам исследователей, наряду с биткоином вымогатели также зачастую используют лайткоин. Удивительно, но такие конфиденциальные криптовалюты как Monero и Zcash используются мошенниками гораздо реже.

Вымогательства с участием криптовалют уже давно пользуются у мошенников популярностью. Обычно преступники используют вирусы-шифровальщики для атаки на компьютеры жертвы, а затем требуют выкуп в криптовалютах для расшифровки файлов. Летом этого года небольшой американский город Лейк Сити подвергся атаке вируса-шифровальщика, в результате чего властям пришлось перевести вымогателям 42 BTC.

|

|

|

|

|

|

|

|

![]()

Polaris

V.I.P. |

Зарегистрирован: 23.03.2010

Сообщений: 3653

|

Обратиться по нику

|

| Polaris |

Ответить с цитатой | | |

|

| Цитата: |

Ботнет повторно использовал адреса Биткоина более 3 миллионов раз, и исследователи предположили, что это делалось с целью упростить платежи. Только 0.135% полученных преступниками биткоинов можно было отследить на публично проверяемых кошельках на биржах, что свидетельствует об использовании CoinJoins и других способах маскировки транзакций перед выводом средств в фиатные валюты.

|

ну естественно авторы ботнетов не тупые и знают как беспалева вывести монетки  |

|

|

|

|

|

|

![]()

TREVERS

V.I.P. |

Зарегистрирован: 20.06.2011

Сообщений: 9820

|

Обратиться по нику

|

|

|

|

![]()

TREVERS

V.I.P. |

Зарегистрирован: 20.06.2011

Сообщений: 9820

|

Обратиться по нику

|

| TREVERS |

Ответить с цитатой | | |

|

Хакеры взломали информационные системы Йоханнесбурга и требуют выкуп в BTC

| Цитата: |

Хакеры взломали сайт Йоханнесбурга, крупнейшего города Южно-Африканской Республики и столицы провинции Гаутенг, и потребовали от властей выкуп в биткоинах.

Администрация города объявила о взломе в своем официальном аккаунте в Твиттере. Власти написали, что было «обнаружено проникновение в сеть, которое привело к несанкционированному доступу к информационным системам».

Взлом затронул несколько клиентских систем, в том числе справочные службы. Из-за вмешательства хакеров некоторые операции по предоставлению госуслуг населению были приостановлены. Эксперты по кибербезопасности города Йоханнесбурга начали расследование инцидента.

После атаки киберпреступники, называющие себя Shadow Kill Hackers, потребовали выкуп в размере 4 BTC, как сообщило местное издание eNCA. В противном случае хакеры пригрозили загрузить все скомпрометированные данные в Интернет до 28 октября:

«Если вы заплатите вовремя, мы уничтожим все имеющиеся у нас данные и отправим вашему ИТ-специалисту полный отчет о том, как мы взломали ваши системы и раскроем слабые места в системе безопасности».

Хакеры уже не первый раз взламывают информационные системы крупных городов, так как зачастую их уровень безопасности далек от идеала. В начале месяца онлайн-операции в испанском городе Херес-де-ла-Фронтера были приостановлены в результате атаки хакеров, потребовавших выкуп в биткоинах за разблокировку компьютерных систем города.

В июне власти американского города Лейк-Сити заплатили вымогателям выкуп в размере 42 BTC, а чуть ранее администрация города Ривьера-Бич заплатила выкуп в размере 65 BTC неизвестным хакерам, которым удалось взять под контроль компьютерную систему города.

|

|

|

|

|

|

|

|

![]()

TREVERS

V.I.P. |

Зарегистрирован: 20.06.2011

Сообщений: 9820

|

Обратиться по нику

|

| TREVERS |

Ответить с цитатой | | |

|

Южноафриканский Йоханнесбург отказался платить хакерам выкуп в BTC

| Цитата: |

Власти южноафриканского города Йоханнесбурга отказались выплатить выкуп в 4 BTC хакерам, которые на прошлой неделе атаковали муниципальные информационные системы.

На прошлой неделе хакеры взломали сайт Йоханнесбурга, крупнейшего города Южно-Африканской Республики и столицы провинции Гаутенг, потребовав от властей выкуп в биткоинах. Эту информацию подтвердила администрация города в своем аккаунте в Твиттере, отметив, что взлом затронул многие информационные системы города, включая услуги электронного здравоохранения и библиотечные сервисы.

Взлом сопровождался требованием выкупа в 4 BTC, который администрация города должна была выплатить до 28 октября. В противном случае хакеры пригрозили загрузить все скомпрометированные данные в Интернет.

Однако администрация города отказалась платить выкуп, о чем сообщил Фунзела Нгобени (Funzela Ngobeni), финансовый директор группы по информационным и коммуникационным технологиям города. Он подтвердил, что власти не уступят требованиям хакеров. По мнению администрации, город сможет «восстановить полную функциональность систем», и уже восстановил работу нескольких важнейших клиентских систем.

«Город всегда занимал позицию против беззакония любой природы и формы», - добавил Нгобени. «Эта кибератака рассматривается не только как атака на систему города, но и как атака на жителей нашего города».

Согласно сообщению CNN от 29 октября, после атаки хакеры отправили сообщения по электронной почте сотрудникам администрации с требованием перевести BTC, что вынудило власти прекратить работу всех систем, чтобы снизить риски дальнейшего взлома.

Ранее в этом месяце Европол опубликовал очередной отчет об оценке угроз организованной преступности в Интернете (IOCTA), в котором отмечается, что чаще всего злоумышленники используют вирусы-вымогатели. Напомним, что в начале месяца онлайн-операции в испанском городе Херес-де-ла-Фронтера были приостановлены в результате атаки хакеров, потребовавших выкуп в биткоинах за разблокировку компьютерных систем города.

В июне власти американского города Лейк-Сити заплатили вымогателям выкуп в размере 42 BTC, а чуть ранее администрация города Ривьера-Бич заплатила выкуп в размере 65 BTC неизвестным хакерам, которым удалось взять под контроль компьютерную систему города.

|

|

|

|

|

|

|

|

![]()

Tronz

V.I.P. |

Зарегистрирован: 05.03.2014

Сообщений: 2402

|

Обратиться по нику

|

| Tronz |

Ответить с цитатой | | |

|

| Цитата: |

отказались выплатить выкуп в 4 BTC хакерам, которые на прошлой неделе атаковали муниципальные информационные системы

|

было бы интересно, если бы они согласились

через недельку их бы тут же заблочили уже другие ))) |

|

|

|

|

|

|

![]()

TREVERS

V.I.P. |

Зарегистрирован: 20.06.2011

Сообщений: 9820

|

Обратиться по нику

|

| TREVERS |

Ответить с цитатой | | |

|

В сети зафиксировали попытку эксплуатации уязвимости Windows для майнинга Monero

Специалист по кибербезопасности Кевин Бомон (Kevin Beaumont) зафиксировал попытку эксплуатации уязвимости CVE-2019-0708, известную как BlueKeep. Злоумышленники используют ее для майнинга криптовалюты Monero, а эксплуатация бага потенциально может стать повторением «эпидемии» вируса-шифровальщика WannaCry.

Бомон обнаружил попытки воспользоваться уязвимостью после того, как сработали несколько систем, настроенные им как ловушки.

Факт эксплуатации BlueKeep для майнинга Monero подтвердил и Маркус Хатчинс — эксперт по кибербезопасности, которому в мае 2017 года удалось остановить распространение WannaCry.

По словам специалистов, вирус пока не обладает возможностью самораспространения — злоумышленники выявляли наиболее уязвимые системы и затем атаковали их.

Многие эксперты считают BlueKeep серьезной угрозой для кибербезопасности, так как уязвимость затрагивает сразу несколько версий ОС Windows. |

|

|

|

|

|

|

![]()

John Doe

V.I.P. |

Зарегистрирован: 25.06.2010

Сообщений: 4332

|

Обратиться по нику

|

| John Doe |

Ответить с цитатой | | |

|

| Цитата: |

так как уязвимость затрагивает сразу несколько версий ОС Windows.

|

каких? Семерку тоже? |

|

|

|

|

|

|

![]()

TREVERS

V.I.P. |

Зарегистрирован: 20.06.2011

Сообщений: 9820

|

Обратиться по нику

|

| TREVERS |

Ответить с цитатой | | |

|

| Цитата: |

| каких? Семерку тоже?

|

да, считай все крайние, окромя тех которые ещё не вышли в свет, майкрософт не расторопный в плане накатывания обновлений |

|

|

|

|

|

|

![]()

TREVERS

V.I.P. |

Зарегистрирован: 20.06.2011

Сообщений: 9820

|

Обратиться по нику

|

| TREVERS |

Ответить с цитатой | | |

|

Полиция Индии арестовала участников мошеннической криптовалютной схемы

| Цитата: |

Специальная оперативная группа штата Уттар-Прадеш (STF) арестовала мошенников, которые размещали в интернете поддельные предложения о работе за рубежом, чтобы выманить у соискателей криптовалюту.

Как сообщает местное издание Times of India, полиция арестовала Ракеша Кумара Сингха (Rakesh Kumar Singh), Битту Ядава (Bittu Yadav) и Прадипа Део (Pradeep Deo), трех жителей Бихара, которые размещали поддельные вакансии в интернете и выманивали биткоины и фиатную валюту у ничего не подозревающих соискателей.

Суперинтендант STF Раджив Мишра (Rajeev Mishra) рассказал, что один из членов группы продвигал поддельные вакансии в интернете, второй собирал «плату» от заинтересованных соискателей, а третий конвертировал полученные средства в криптовалюту и переводил ее в различные кошельки.

«Основной участник схемы – «мошенник» – размещал поддельные объявления о вакансиях с просьбой связаться с ним. Как только соискатель попадал в ловушку, «сборщик» просил его перевести деньги на определенный счет для оплаты регистрации», – рассказал Мишра.

По словам сотрудников правоохранительных органов, преступники обманули нескольких граждан Индии, в том числе проживающих в США, Австралии, Канаде и Великобритании. Пойманные преступники участвовали в схеме в качестве «сборщиков», но они раскрыли полиции имена других членов группы.

Напомним, что в июле полиция Индии заявила, что проведет для своих сотрудников курс по криптовалютам, а в феврале этого года правительство страны открыло криптовалютную криминалистическую лабораторию.

Кроме того, летом индийская полиция раскрыла криптовалютное мошенничество с участием организатора пирамиды BitConnect, а в начале этого года в Индии был арестован организатор мошеннической криптовалютной схемы на $70 млн.

|

|

|

|

|

|

|

|

![]()

blogmatic

V.I.P. |

Зарегистрирован: 10.08.2010

Сообщений: 4775

|

Обратиться по нику

|

| blogmatic |

Ответить с цитатой | | |

|

| Цитата: |

Как только соискатель попадал в ловушку, «сборщик» просил его перевести деньги на определенный счет для оплаты регистрации», – рассказал Мишра.

|

какой талантливый МИША

и никого не спутило что крипту требовали?

Люди идиоты... |

|

|

|

|

|

|

![]()

TREVERS

V.I.P. |

Зарегистрирован: 20.06.2011

Сообщений: 9820

|

Обратиться по нику

|

|

|

|

| Новая тема |

Написать ответ |

ГЛАВНАЯ

~ ПОЛЕЗНЫЕ СТАТЬИ | На страницу Пред. 1, 2, 3, 4, 5, 6, 7, 8, 9, 10, 11, 12, 13 След. |

|

|

Партнеры

|