|

На страницу Пред. 1, 2, 3, 4, 5, 6, 7, 8, 9, 10, 11, 12, 13 След. |

|

|

| Вс Фев 11, 2018 9:22 pm |

Start Post: Скрытые майнеры в основном работают на порносайтах  |

![]()

Iceberg

V.I.P. |

Зарегистрирован: 17.03.2010

Сообщений: 12043

|

Обратиться по нику

|

| Iceberg |

Ответить с цитатой | | |

|

Одна из самых неприятных разновидностей скрытого майнинга – браузерный майнинг, когда устройства простых посетителей сайтов используются для добычи криптовалюты (преимущественно без ведома самих пользователей).

Массовое использование криптоджекинга (cryptojacking) началось еще осенью 2017 года. Тогда больше всего внимания к этой проблеме привлек торрент-трекер The Pirate Bay, который сначала провел испытания и временно встроил криптовалютный майнер в некоторые страницы сайта, а после вернул эту практику в строй уже на постоянной основе. Тогда операторы трекера объяснили, что майнинг может стать новым средством монетизации и поможет ресурсу в будущем полностью избавиться от традиционной рекламы.

К сожалению, на данный момент основная проблема заключается в том, что владельцы сайтов далеко не всегда встраивают майнинговые скрипты в код своих ресурсов добровольно. Сайты все чаще подвергаются взлому с целью интеграции майнеров в их код. К тому же, даже если майнер не был установлен насильно, владельцы ресурсов крайне редко берут на себя труд предупредить о происходящем посетителей, то есть пользователям не предоставляют выбора и возможности отключения майнеров.

Ранее скрытые майнеры уже обнаруживали на YouTube, в тысячах интернет-магазинов и в приложениях для Android. Добывающие криптовалюту скрипты скрываются во вредоносной рекламе, прячутся от блокировкщиков при помощи диспетчера тегов Google, используют виджеты популярного сервиса LiveHelpNow, интегрированные в код множества сайтов, а популярные CMS и вовсе захлестнула волна атак, целью которых является именно установка майнинговых скриптов.

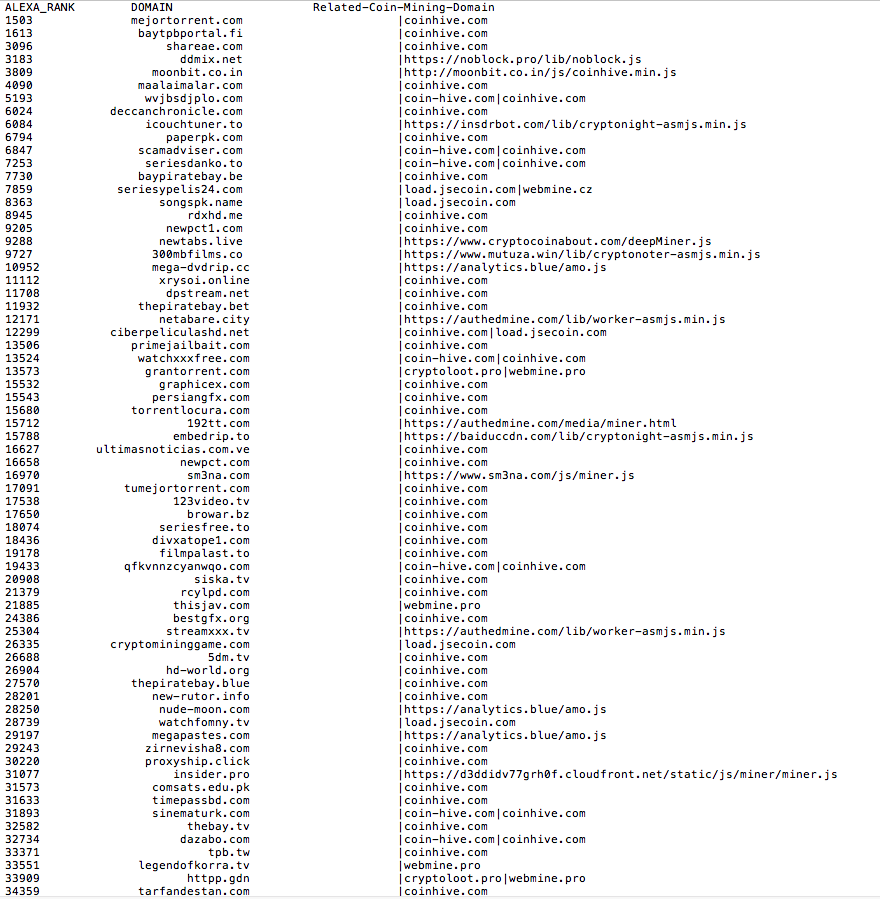

7 февраля 2018 года исследователи 360 Netlab опубликовали интересную статистику. Аналитики подсчитали, на каких сайтах вероятность натолкнуться на скрытого майнера будет наибольшей.

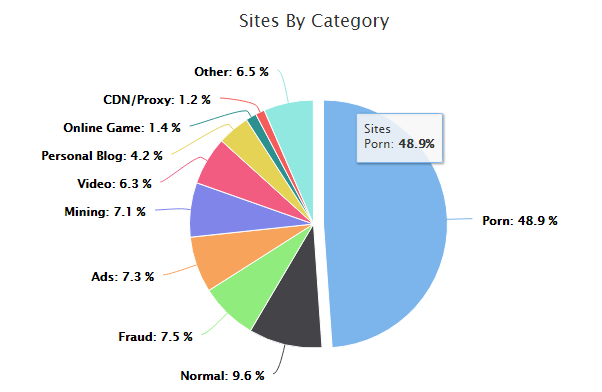

Эксперты использовали инструмент DNSMon, который помогает отслеживать связи между доменными именами. Как оказалось, криптоджекингом в настоящее время занимается 241 сайт из 100 000 самых популярных в интернете ресурсов, по данным Alexa. Специалисты опубликовали часть этого списка в официальном Twitter.

49% сайтов, которые добывают криптовалюты через браузеры своих посетителей, оказались ресурсами для взрослых. Причем большинство из них даже не являются настоящими порносайтами, в основном это ресурсы с адресами вроде streamxxx[.]tv, ориентированные на пользователей, которые редко смотрят порно, не знают, где его искать, и поэтому обращаются к поисковикам с простейшим запросом «porn».

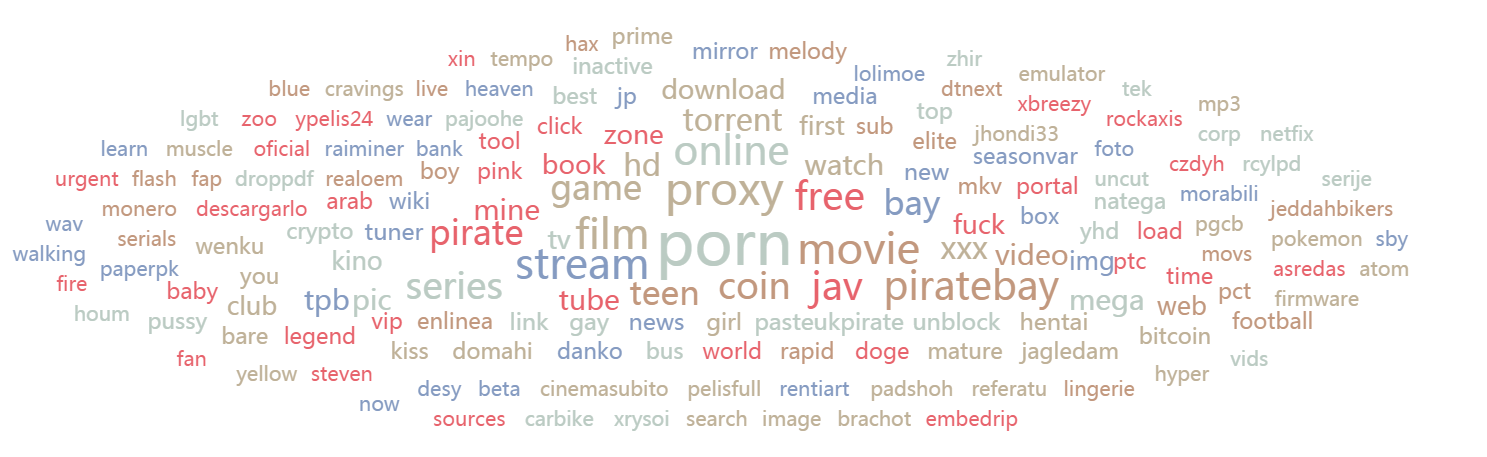

Ниже представлена карта ключевых слов для всех криптоджекинговых доменов, которая дает хорошее представление о том, где еще можно «встретить» скрытых майнеров.

|

|

|

|

|

|

|

![]()

TREVERS

V.I.P. |

Зарегистрирован: 20.06.2011

Сообщений: 9820

|

Обратиться по нику

|

| TREVERS |

Ответить с цитатой | | |

|

Хакеры заразили вирусом-майнером сервера платформы для блогеров Ghost

| Цитата: |

Хакеры используют уязвимости в ПО Salt для заражения серверов вирусами-майнерами. Вчера в результате такой подобной пострадала платформа для блогеров Ghost.

Недавно в ПО Salt, которое применяется в дата-центрах, облачных кластерах и корпоративных сетях для управления и автоматизации развертывания виртуальных серверов, были обнаружены уязвимости, позволяющие заражать оборудование вирусами.

По словам разработчиков платформы для блогеров Ghost, хакеры использовали уязвимости CVE-2020-11651 и CVE-2020-11652 для распространения вируса. При этом, хотя злоумышленники смогли заразить серверы компании, финансовая информация пользователей в руки хакеров не попала.

«После взлома сильно возросла нагрузка на процессоры наших серверов, и в скором времени они оказались перегружены. Поэтому мы быстро узнали о взломе и предприняли необходимые меры», – отмечают представители Ghost.

По словам специалиста по компьютерной безопасности, который пожелал остаться неизвестным, хакеры используют автоматизированные скрипты для распространения вируса. Они сканируют Интернет на предмет серверов с уязвимостями и автоматически устанавливают вирус-майнер.

«Возможно, хакеры даже не знают, какие именно компании они взламывают. Мы наблюдаем серверы с уязвимостями в банках, хостерах и даже компаниях из списка Fortune 500. Скоро сканировать будут чаще и больше, так что, возможно, нас ждет хаос, а вирусы-майнеры заразят крупнейшие компании», – сказал он.

Компания Saltstack, выпустившая ПО Salt, уже предоставила патчи для устранения уязвимостей. Фирмам, использующим Salt на своих серверах, рекомендуется максимально быстро обновить свое оборудование.

Судя по всему, за атаками стоят хакеры, создавшие ботнет Kinsing, который ранее атаковал системы виртуализации Docker. Исследователи отмечают, что злоумышленники осуществляют все более сложные и амбициозные атаки. Почти 90% ИТ-специалистов обеспокоены ростом количества атак криптоджекинга.

|

|

|

|

|

|

|

|

![]()

Doc

V.I.P. |

Зарегистрирован: 31.03.2010

Сообщений: 4909

|

Обратиться по нику

|

| Doc |

Ответить с цитатой | | |

|

| Цитата: |

«Возможно, хакеры даже не знают, какие именно компании они взламывают. Мы наблюдаем серверы с уязвимостями в банках, хостерах и даже компаниях из списка Fortune 500. Скоро сканировать будут чаще и больше, так что, возможно, нас ждет хаос, а вирусы-майнеры заразят крупнейшие компании», – сказал он.

|

а зачем им знать что они заражают? Деньги капают и ладно, остальное уже не их проблемы - что так что так незаконно |

|

|

|

|

|

|

![]()

TREVERS

V.I.P. |

Зарегистрирован: 20.06.2011

Сообщений: 9820

|

Обратиться по нику

|

| TREVERS |

Ответить с цитатой | | |

|

Авторы программы-вымогателя Instabot требуют 0.14 BTC за расшифровку пользовательских файлов

| Цитата: |

Специалисты по кибербезопасности SonicWall обнаружили новую вредоносную программу Instabot, которая зашифровывает пользовательские файлы. Хакеры требуют 0.14 BTC за расшифровку.

В своих письмах злоумышленники сообщают пользователям, что зашифровали их фотографии, базы данных и документы. Вымогатели требуют, чтобы пользователи выкупили у них специальное программное обеспечение для расшифровки файлов и уникальный закрытый ключ, так как это единственный способ восстановить файлы. В условиях кризиса мошенники даже готовы предоставить своим жертвам "скидку" 50% за разблокировку, если они переведут средства в течение 72 часов после заражения компьютера – 0.07 BTC вместо 0.14 BTC.

Чтобы подтвердить серьезность своих намерений, преступники готовы расшифровать один файл бесплатно, если пострадавший пользователь не может решиться на отправку BTC. Мошенники предлагают, чтобы пользователь отправил им «пробный» файл и предупреждают, чтобы он не содержал ценной информации. Для несведущих пользователей хакеры «любезно» предоставили пошаговую инструкцию, как зарегистрироваться на различных торговых платформах, купить и перевести биткоины. Также они предоставили видео, как использовать выкупленный инструмент для расшифровки файлов.

Согласно исследованию, проведенному Австрийским технологическим институтом и фирмой GoSecure прошлой осенью, вымогатели все чаще используют ботнеты для рассылки электронных писем с требованием выкупа в криптовалютах. Однако фирма по кибербезопасности Sophos и аналитическая компания CipherTrace сообщили, что на фоне коронавирусного кризиса «доход» вымогателей снизился – в месяц им удается выманивать биткоины на сумму не более $100 000.

|

|

|

|

|

|

|

|

![]()

blogmatic

V.I.P. |

Зарегистрирован: 10.08.2010

Сообщений: 4775

|

Обратиться по нику

|

| blogmatic |

Ответить с цитатой | | |

|

| Цитата: |

Для несведущих пользователей хакеры «любезно» предоставили пошаговую инструкцию, как зарегистрироваться на различных торговых платформах, купить и перевести биткоины.

|

какие добрые

лайфхак как недорого погрузится в тему крипты  |

|

|

|

|

|

|

![]()

TREVERS

V.I.P. |

Зарегистрирован: 20.06.2011

Сообщений: 9820

|

Обратиться по нику

|

| TREVERS |

Ответить с цитатой | | |

|

blogmatic, так хакеры и умеют ломать привычный склад мозгов, внушая пользователям пк хитровы3бонные схемы

так что те реактивно несут свои тугрики гораздо шустрее даже чем в финансовые пирамиды |

|

|

|

|

|

|

![]()

Doc

V.I.P. |

Зарегистрирован: 31.03.2010

Сообщений: 4909

|

Обратиться по нику

|

| Doc |

Ответить с цитатой | | |

|

| Цитата: |

так что те реактивно несут свои тугрики гораздо шустрее даже чем в финансовые пирамиды

|

я тут на днях реально столкнулся со знакомой, которая мошенникам была готова бабки отдать...

кое как ее переубедил, и даже аргументы ен убедили ее толком, что вот они, вот про них в интернете написано что мошенники...

но нет, хотела денег отдать  |

|

|

|

|

|

|

![]()

Coooler

V.I.P. |

Зарегистрирован: 21.06.2010

Сообщений: 4368

|

Обратиться по нику

|

| Coooler |

Ответить с цитатой | | |

|

Doc, таких людей много

обычно это сами такие "халявщики" которые везде хотят урвать подешевле или со скидкой...

чем мошенники и пользуются |

|

|

|

|

|

|

![]()

TREVERS

V.I.P. |

Зарегистрирован: 20.06.2011

Сообщений: 9820

|

Обратиться по нику

|

| TREVERS |

Ответить с цитатой | | |

|

Red Canary: тысячи корпоративных серверов заражены вирусом-майнером XMRRig

| Цитата: |

Исследователи компании по компьютерной безопасности Red Canary обнаружили массовое заражение корпоративных серверов новым вирусом-майнером, созданным группой Blue Mockingbird.

Вирус-майнер добывает анонимную криптовалюту Monero, а первые заражения случились в декабре 2019 года. Вирус атакует публичные сервера с приложениями, написанными для платформы ASP.NET и использующими фреймворк Telerik для создания пользовательского интерфейса.

Для заражения используется уязвимость CVE-2019-18935. С ее помощью злоумышленники получают веб-доступ к серверу, а затем при помощи техники Juicy Potato получают административные права и меняют настройки сервера, чтобы при перезагрузке у хакеров оставался доступ к нему. После этого они запускают майнер XMRRig для добычи Monero.

При этом, если зараженный сервер имеет доступ ко внутренней сети предприятия, хакеры пытаются заразить компьютеры на Windows в этой сети с помощью уязвимостей в протоколах RDP и SMB.

Специалисты Red Canary отмечают, что пока не полностью оценили масштабы ботнета, но уже обнаружили более 1 000 новых заражений:

«Эта угроза коснулась совсем небольшого количества наблюдаемых организаций, однако в этих компаниях количество заражений перевалило за 1 000, причем за короткое время».

Red Canary рекомендует проверить свои сервера на уязвимость CVE-2019-18935 и закрыть её. При этом некоторые приложения, использующие Telerik UI, так и не были обновлены разработчиками. В этом случае рекомендуется закрыть доступ к уязвимости на уровне брандмауэра.

Недавно сообщалось, что несколько суперкомпьютеров в Европе были атакованы злоумышленниками для майнинга XMR.

|

|

|

|

|

|

|

|

![]()

Irbis

V.I.P. |

Зарегистрирован: 11.03.2010

Сообщений: 3641

|

Обратиться по нику

|

| Irbis |

Ответить с цитатой | | |

|

| Цитата: |

тысячи корпоративных серверов заражены вирусом-майнером XMRRig

|

все так, даже десятки тысяч скорее |

|

|

|

|

|

|

![]()

TREVERS

V.I.P. |

Зарегистрирован: 20.06.2011

Сообщений: 9820

|

Обратиться по нику

|

| TREVERS |

Ответить с цитатой | | |

|

Студент из Калифорнии обвиняется в краже криптоактивов и мошенничестве с SIM-картами

| Цитата: |

Министерство юстиции США обвиняет студента из Калифорнии в мошенничестве с SIM-картами и краже криптовалют у инвестора из Нового Орлеана, а также в еще в 27 аналогичных преступлениях.

Студент Университета Калифорнии в Сан-Диего Ричард Юань Ли (Richard Yuan Li) обвиняется в заговоре с целью реализации мошеннической схемы, в результате которой пострадали 19 человек, а у инвестора из Нового Орлеана были украдены криптовалюты. Министерство юстиции США подало иск против Ли в окружной суд США в восточном округе Луизианы.

Сумма украденных у инвестора из Нового Орлеана средств не раскрывается. Однако, согласно материалам дела, у жертвы были счета на биржах Binance, Bittrex, Coinbase, Gemini и Poloniex. Кроме того, известно, что один из преступников пытался вымогать у него 100 BTC. В деле также раскрываются подробности мошенничества с SIM-картами.

Как утверждают прокуроры, Ли и его подельник сначала обманули представителя Apple, чтобы он отправил им iPhone 8, а затем «организовали перевод телефонного номера жертвы» на этот телефон и обошли меры безопасности, чтобы получить доступ к файлам. По данным Министерства юстиции, Ли участвовал как минимум в 28 мошенничествах с SIM-картами в период с октября по декабрь 2018 года.

Прокуроры утверждают, что эти действия представляют собой федеральные преступления, поскольку при подмене SIM-карты сигналы передаются через границы штатов и эти действия подпадают под положения о торговле между штатами в Конституции США. Если Ли будет признан виновным, ему грозит пять лет тюрьмы и штраф в размере $250 000.

Прошлой осенью криптовалютный инвестор Майкл Терпин (Michael Terpin), ставший жертвой подобного мошенничества, написал открытое письмо председателю Федеральной комиссии по связи США (FCC) и потребовал остановить мошенничества с SIM-картами. Терпин утверждает, что потерял криптовалюты на сумму $24 млн в результате двух мошенничеств с его номером мобильного телефона.

|

|

|

|

|

|

|

|

![]()

TREVERS

V.I.P. |

Зарегистрирован: 20.06.2011

Сообщений: 9820

|

Обратиться по нику

|

| TREVERS |

Ответить с цитатой | | |

|

Ботнет Kingminer атакует серверы баз данных для установки вируса-майнера

| Цитата: |

По данным компании Sophos, работающей в сфере компьютерной безопасности, масштабный ботнет Kingminer начал атаковать серверы баз данных SQL для установки вируса-майнера.

В отчете компания сообщает, что сначала ботнет пытается подобрать имя пользователя и пароль для входа на SQL-сервер и использует уязвимость EternalBlue для получения доступа. После этого с помощью уязвимостей CVE-2017-0213 или CVE-2019-0803 вирус пытается получить права администратора. С помощью SQL-скриптов ботнет скачивает все необходимые компоненты вируса и устанавливает известный майнер XMRig для добычи анонимной криптовалюты Monero.

Для размещения компонентов вируса хакеры используют как собственные серверы, где хранят сами вредоносные компоненты, так и публичные сервисы, например, Github. В публичных репозиториях хранятся компоненты, которые могут использоваться для различных целей, поэтому соответствуют политике сервисов.

Интересно, что если сервер подвержен уязвимости EternalBlue, то после его заражения вирус отключает уязвимую службу удаленных рабочих столов (RDP), чтобы другие ботнеты не смогли получить доступ к серверу.

Майнеры XMRig на зараженных серверах настроены на подключение к двум майнинговым пулам: 95.179.131.54 и w1.homewrt.com. К сожалению специалисты Sophos не сообщают о том, сколько серверов было заражено в ходе атаки.

В конце мая компания Red Canary обнаружила массовое заражение корпоративных серверов новым вирусом-майнером, созданным группой Blue Mockingbird. Он также использовал майнер XMRig для добычи Monero.

|

|

|

|

|

|

|

|

![]()

TREVERS

V.I.P. |

Зарегистрирован: 20.06.2011

Сообщений: 9820

|

Обратиться по нику

|

| TREVERS |

Ответить с цитатой | | |

|

Хакеры взломали системы американского города Ноксвилл и требуют выкуп в криптовалютах

| Цитата: |

Американский Ноксвилл пополнил список городов, подвергшихся атаке хакеров с выкупом в криптоактивах. Внедрение вируса привело к отключению городских информационных систем.

Согласно публикации местного СМИ WVLT, информационная система города была атакована 10-11 июня, что привело к шифрованию всех файлов в сетевой инфраструктуре. В результате атаки рабочие станции внутренней сети прекратили работу, инфраструктура офиса мэра и суда Ноксвилла потеряли доступ к Интернету, а также прекратил работу информационный сайт города.

В настоящее время ФБР оказывает помощь в расследовании, хотя личности хакеров, управляющих вирусом-вымогателем, до сих пор не раскрыты. Мэр Ноксвилла Гленн Джейкобс (Glenn Jacobs) опубликовал заявление через официальный аккаунт администрации Ноксвилла в Твиттере:

«Жертвой кибератаки может стать кто угодно, любая администрация, независимо от того, насколько хороша ее защита. Во многих случаях вопрос не в том «если» это случится, а вопрос «когда». Наш ИТ-отдел поддерживает связь с городом, и администрация Ноксвилла готова оказать помощь в случае необходимости».

Размер выкупа в криптовалютах, который требуют хакеры, не раскрывается. Ноксвилл присоединился длинному списку городов в Соединенных Штатах, которые в последние месяцы стали жертвами хакеров, распространяющих вирусы-вымогатели.

В апреле хакеры взломали систему американского города Торранс и требовали выкуп 100 BTC, а в прошлом году власти американского города Ривьера-Бич заплатили хакерам выкуп в размере 65 BTC. Кроме того, на днях Университет штата Мичиган отказался платить выкуп группе хакеров, взломавшей информационную систему учреждения и требовавшей выкуп в криптовалютах.

|

|

|

|

|

|

|

|

![]()

Iceberg

V.I.P. |

Зарегистрирован: 17.03.2010

Сообщений: 12043

|

Обратиться по нику

|

| Iceberg |

Ответить с цитатой | | |

|

| Цитата: |

власти американского города Ривьера-Бич заплатили хакерам выкуп в размере 65 BTC

|

обалдеть, они еще и платят?

а как же там "с террористами переговоров не ведем"? Правда это "наш" сказал, но все же  |

|

|

|

|

|

|

![]()

Toulan

V.I.P. |

Зарегистрирован: 12.07.2012

Сообщений: 3172

|

Обратиться по нику

|

| Toulan |

Ответить с цитатой | | |

|

| Цитата: |

обалдеть, они еще и платят?

|

а куда деваться? иногда проще заплатить хакерам, чем нанимать компанию, которая все это восстановит, почистит и обезопасит ) |

|

|

|

|

|

|

![]()

TREVERS

V.I.P. |

Зарегистрирован: 20.06.2011

Сообщений: 9820

|

Обратиться по нику

|

| TREVERS |

Ответить с цитатой | | |

|

\

Мошенники создали клон сервиса Privnote для кражи биткоинов

| Цитата: |

По данным KrebsOnSecurity, мошенники подделали сайт сервиса Privnote, который используется для отправки конфиденциальной информации. В сообщениях злоумышленники подставляют свои адреса Биткоина.

На легитимном портале Privnote сообщения зашифровываются и после прочтения автоматически удаляются. При создании сообщения создается специальная ссылка, и сервис уведомляет пользователей, что после нажатия на эту ссылку сообщение будет удалено навсегда.

В сфальсифицированной версии «Privnotes» сообщения не зашифровываются, поэтому злоумышленники могут читать и изменять их. Для этого они используют специальный скрипт, который находит сообщения с адресами Биткоина и автоматически подставляет вместо них адреса мошенников.

Подмена адреса происходит только в том случае, если IP-адреса отправителя и получателя отличаются. Сообщения удаляются после прочтения таким же образом, как на оригинальном сервисе, поэтому при обнаружении проблемы жертва не сможет проверить, какой адрес Биткоина был указан в сообщении.

Эксперты KrebsOnSecurity выявили, что скрипт может видоизменять адреса, оставляя нетронутыми первые несколько символов, чтобы пользователь ничего не заподозрил. Однако при отправке повторных сообщений с указанием одного и того же адреса Биткоина программа прекращает подставлять вместо него другие адреса.

На мошенническом сайте крадутся и другие конфиденциальные данные пользователей, в том числе пароли. Ошибку в названии сервиса заметить довольно сложно – при введении запроса «Privnote» в Google, поддельный сайт показывается в верхних строчках поисковика, а в описании к нему указано верное название.

Однако не все обращают внимание, что в названии мошеннического сайта в конце слова присутствует буква «s». Поэтому эксперты по кибербезопасности рекомендуют проявить особую бдительность при совершении платежей и отправке важных данных, а также тщательно проверять официальные названия сервисов.

Напомним, что прошлой весной в сети появился поддельный сайт криптовалютного кошелька Wasabi Wallet. Кроме того, ранее YouTube по ошибке запустил рекламу кошелька Electrum со ссылкой на фальшивый сайт – в самом видео был указан адрес легитимного сервиса, но при нажатии на ссылку пользователей перебрасывало на фальшивый сайт.

|

|

|

|

|

|

|

|

| Новая тема |

Написать ответ |

ГЛАВНАЯ

~ ПОЛЕЗНЫЕ СТАТЬИ | На страницу Пред. 1, 2, 3, 4, 5, 6, 7, 8, 9, 10, 11, 12, 13 След. |

|

|

Партнеры

|